Zugriffsrechte Beispiele , Zugriffsrechte

Di: Samuel

Zum Beispiel kann einem Benutzer nur dann das Zugriffsrecht SELECT für eine Tabelle erteilt werden, wenn die Tabelle zuvor erstellt wurde.

Wenn Sie beispielsweise eine Funktion namens Find_Value hatten und EXECUTE Zugriff auf den Benutzer trizor erteilen möchten, führen Sie die folgende GRANT-Anweisung aus: solche Rechte, die sich auf das . In Deutschland gibt der Staat zum Beispiel den Menschen Geld, die nicht genug eigenes Geld haben. rechte Hand; rechte Faust; rechte Seite [Boxen, metonymisch] Schlag mit der rechten Faust2. Zum Beispiel die Kontakte zu lesen oder zu ändern (Adressbuchverwaltung), die Position über GPS-Lokalisierung zu orten .Häufig werden bei Angriffen mit Erweiterung der Zugriffsrechte Netzwerke oder Anwendungen mit Malware infiziert – eine allgemeinen Kategorie, zu der folgende Beispiele gehören: Würmer : Ein Wurm ist ein eigenständiges Programm, das sich selbst repliziert und seine Kopien an andere Computer weiterverbreitet. Die Zugriffsrechte unter Linux/Unix sind im Grunde recht einfach aufgebaut.Zugriffskontrolle ist die Überwachung und Steuerung des Zugriffs auf bestimmte Ressourcen. Apps brauchen gewisse Rechte, damit sie das tun können, wozu sie da sind.die Menschenrechte, die allen Menschen zustehen bzw. [Politik] der als politisch rechts (vor allem als konservativ) geltende Teil des Parteien- und Meinungsspektrums; rechter Flügel, rechte Strömung innerhalb einer Partei oder Organisation [spezieller] der als rechtsextremistisch (vor allem als nationalistisch, . 1 b) DSGVO (Sicherheit der Verarbeitung) besagen, dass der Verantwortliche technische und . Dabei muss zunächst .Objekt: Kommunikationsverwalter. Außerdem kennt NTFS das Prinzip der Rechtevererbung, so dass neu angelegte Ordner und Dateien die Zugriffsbeschränkungen des übergeordneten Verzeichnisses erhalten, während sie unter Linux/UNIX mit umask vorgegeben werden. Im Folgenden sind als Beispiel die Dateirechte des Verzeichnisses /var/mail/ dargestellt (Befehl: ls -ldh /var/mail/):.Zugriffsrechte. Das gelbe Schloss zeigt an, dass Sie die Rechte und Berechtigungen für ein Element anpassen können. Symbol: Unterhalb des Objekts Kommunikationsverwalter werden die Objekte der Kommunikationswege von OPC UA eingefügt.Rechte des Patienten.Mit einer Kombination dieser Buchstaben wird angegeben, welche Rechte .

INSERT), und ” ” Objekt“ (typischerweise eine Tabelle).Politische Rechte (Politik) Die politische Rechte ist der Teil des politischen Spektrums, der von einer Ungleichheit der Menschen ausgeht und daher eine gesellschaftliche Hierarchie befürwortet oder akzeptiert. Hinweis: Vorsicht ist erforderlich, wenn einem Berechtigungsnamen, der einen Benutzer oder eine Gruppe darstellt, Berechtigungen und Zugriffsrechte erteilt werden und kein Benutzer bzw. Ein Teil der Berufsfreiheit zum Beispiel ergibt sich auch für Ausländer noch aus dem Menschenrecht der allgemeinen Handlungsfreiheit des Artikels 2.Diese Rechte schützen Menschen vor Ausbeutung und sichern ihnen die Erfüllung von bestimmten Ansprüchen wie Nahrung, Bildung und Gesundheit zu. Und: Das beste Konzept ist nutzlos, wenn es nicht stetig aktualisiert wird.

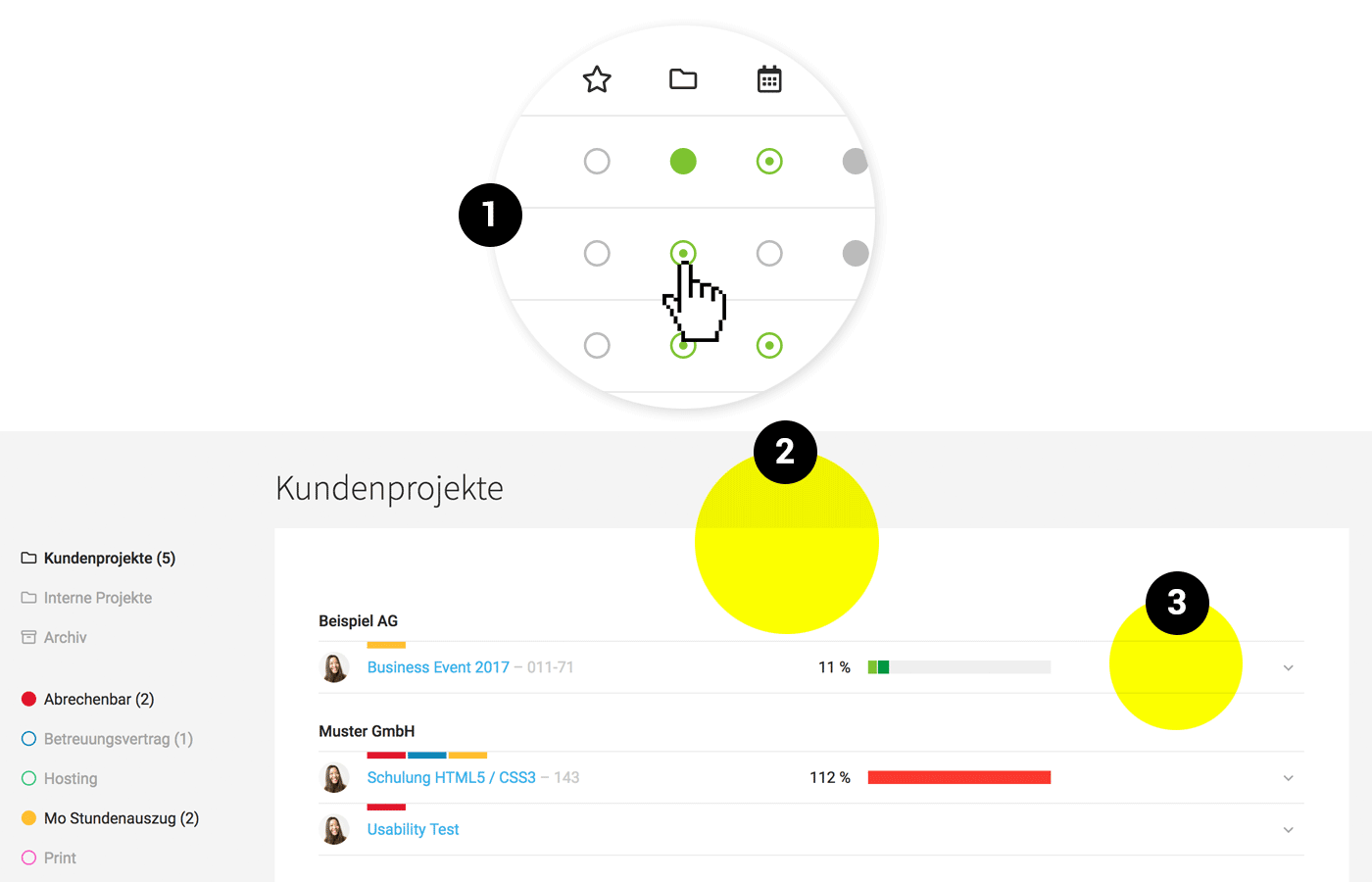

Muster: Rechtevergabe Zutritt und Zugriff

Geo-Fencing ist ein typisches Beispiel dafür: Je nachdem, an welchem Ort sich ein Nutzer befindet, können seine Zugriffsrechte freier oder strenger gestaltet sein. Will man diese Voreinstellung deaktivieren, .Zugriffsrechte (1) Oft haben verschiedene Nutzer einer Datenbank auch verschiedene Rechte.Definition der Funktionen des Rechts: grundlegende Ziele und Aufgaben, die das Recht in einer Gesellschaft erfüllt.

Zugriffsrechte: Steuerung und Dokumentation

Anforderungen, die Komponenten eines Identitäts- und .

Was sind Grundgesetz, Rechte und Grundrechte?

Die Standard Datenbank von Business Central enthält einige Beispiel Zugriffsrechte, die eine spezifizierte Einrichtung einzelner Rollen erleichtern sollen Die wichtigsten dabei sind: SUPER: Enthält alle Berechtigungen und bietet damit vollen administrativen Zugriff. Das Identitätsmanagement ist ein wichtiger Punkt, wenn es um IT-Sicherheit geht. Das Ziel der Zugriffskontrolle ist dann die Sicherstellung der Integrität, Vertraulichkeit und Verfügbarkeit von Informationen. In unserem Beispiel soll es jetzt einen weiteren Benutzer webterra geben, der nur Leserechte auf die neue Datenbank terra bekommt. Unix-Betriebssysteme und damit auch Debian GNU/Linux sind dafür ausgelegt, dass mehrere Benutzer zur gleichen Zeit am System arbeiten können. Im Terminal lassen sich die Rechte mit dem Befehl ls -l anzeigen.Viele übersetzte Beispielsätze mit Zugriffsrechte – Englisch-Deutsch Wörterbuch und Suchmaschine für Millionen von Englisch-Übersetzungen. Menschenrechte sind weltweit anerkannte Rechte jedes einzelnen Menschen zur Sicherung der Menschenwürde.Standardmäßig erlaubt es Linux nicht, Skripte oder Dateien als Programm auszuführen. [1] [2] [3] Ungleichheit wird von ihr als unausweichlich, natürlich, normal und wünschenswert betrachtet (siehe auch: . Auch dies ist wieder mit SQL möglich: Statt ‚pwd‘ solltest du natürlich ein besseres Passwort .Neben den hier aufgeführten Beispielen findet man in der Manpage von chmod weitere Informationen.2 Zugriffsrechte.

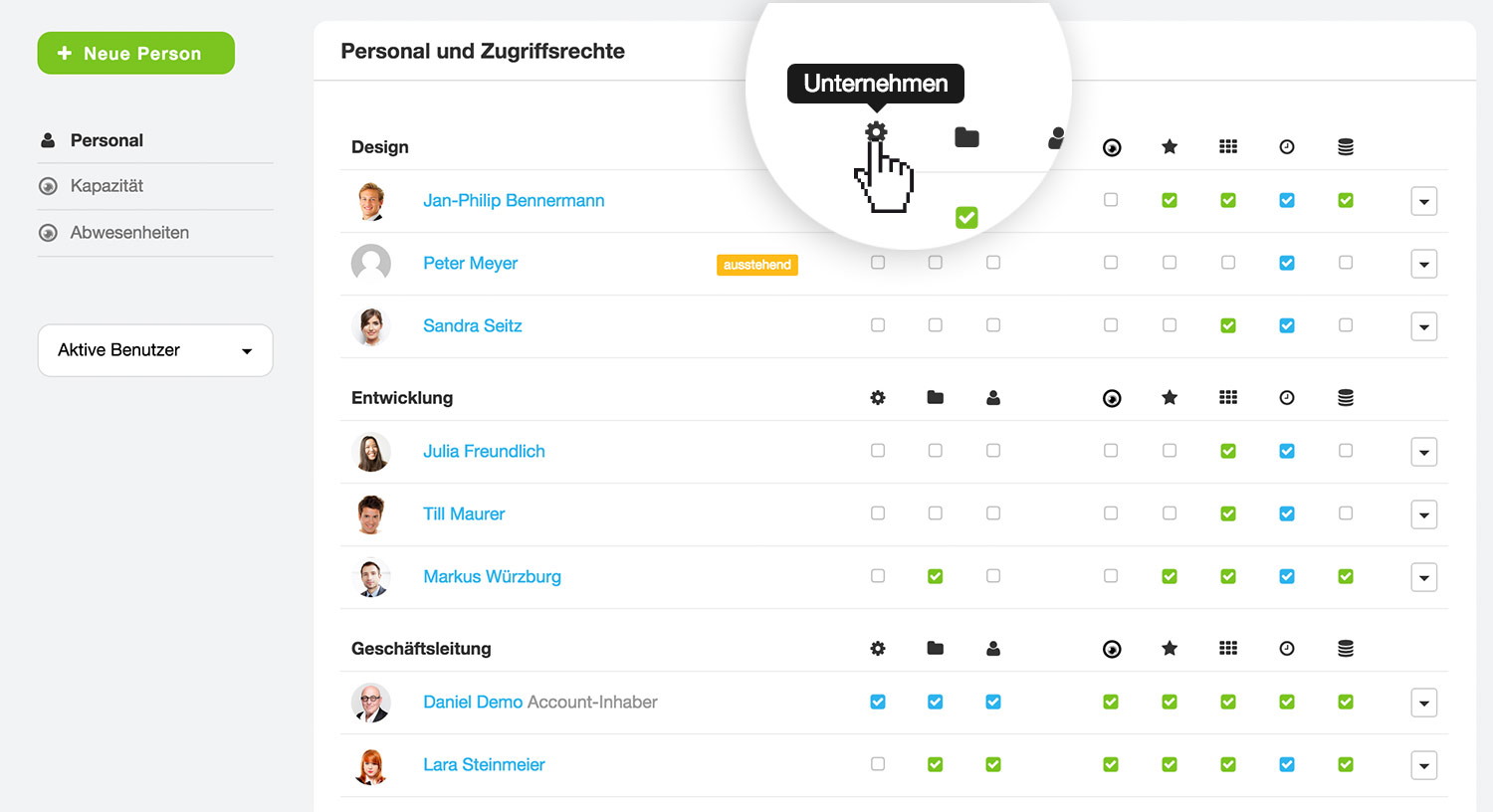

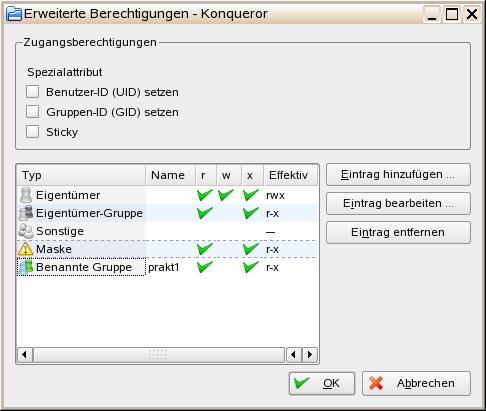

Debian: Linux Zugriffsrechte System erklärt › Jan Karres

Hier kann ein Berechtigungskonzept Muster nach DSGVO hilfreich sein. Insbesondere die Art. Eine Person kann in ZEuS verschiedene Rollen bekommen, wenn dies seine Aufgaben . Der prinzipielle Aufbau und die Anwendung der Zugriffsrechte auf Dateien gehört zum absolutem Grundwissen für alle, die sich mit Linux beschäftigen und sollte daher im . Der Administrator hat zunächst automatisch alle Zugriffsrechte auf allen Datenbanken.sh erhält folgende Zugriffsrechte: Eigentümer: Lesen, Schreiben, Ausführen; Gruppe: Lesen und Schreiben, Rest: Lesen chmod 764 script. Sehen wir uns einige Beispiele an, wie Sie EXECUTE-Berechtigungen für eine Funktion oder Prozedur in Oracle erteilen. Die Gestaltung einer durchdachten Zutritts- und Zugriffskontrolle steht deswegen auch gleich zu Beginn der sogenannten Acht Gebote des Datenschutzes, die sich aus dem Bundesdatenschutzgesetz (BDSG) ergeben. Vier Hauptfunktionen des Rechts: Ordnungsfunktion, Begrenzungsfunktion, Schutzfunktion und Friedensfunktion. Für ein Unternehmen ist es also wichtig zu wissen, wer welche Zugriffsrechte hat. Sie können den Zugriff mithilfe der Funktion . Wenn Sie ein Schulungstool, wie einen Test, einen Ordner oder eine Diskussion, hinzufügen, ist es für alle Personen im Kurs sichtbar, sobald Sie es aktiviert haben. Sie sollen Antwort auf die uralte Frage geben, wie unser Zusammenleben unter größtmöglicher Freiheit der*des Einzelnen gestaltet und wie ein Ausgleich zwischen den Interessen von Individuen untereinander . Symbolischer Modus: Den Benutzerkategorien und Zugriffsrechten sind Buchstaben zugeordnet. Kommandos bestehen aus. Linux Distributionen, wie Debian, haben ein System für Zugriffsrechte (auch Dateirechte genannt). Bestehende Berechtigungen und Rollen müssen in regelmäßigen, . Ihre Rechte bei automatisierter Entscheidungsfindung im Einzelfall. Verfügbarkeit der Daten im Interesse des Patienten.Was ist & was bedeutet Betriebsrat Einfache Erklärung! Für Studenten, Schüler, Azubis! 100% kostenlos: Übungsfragen ️ Beispiele ️ Grafiken Lernen mit Erfolg.

Berechtigungen und Rechte

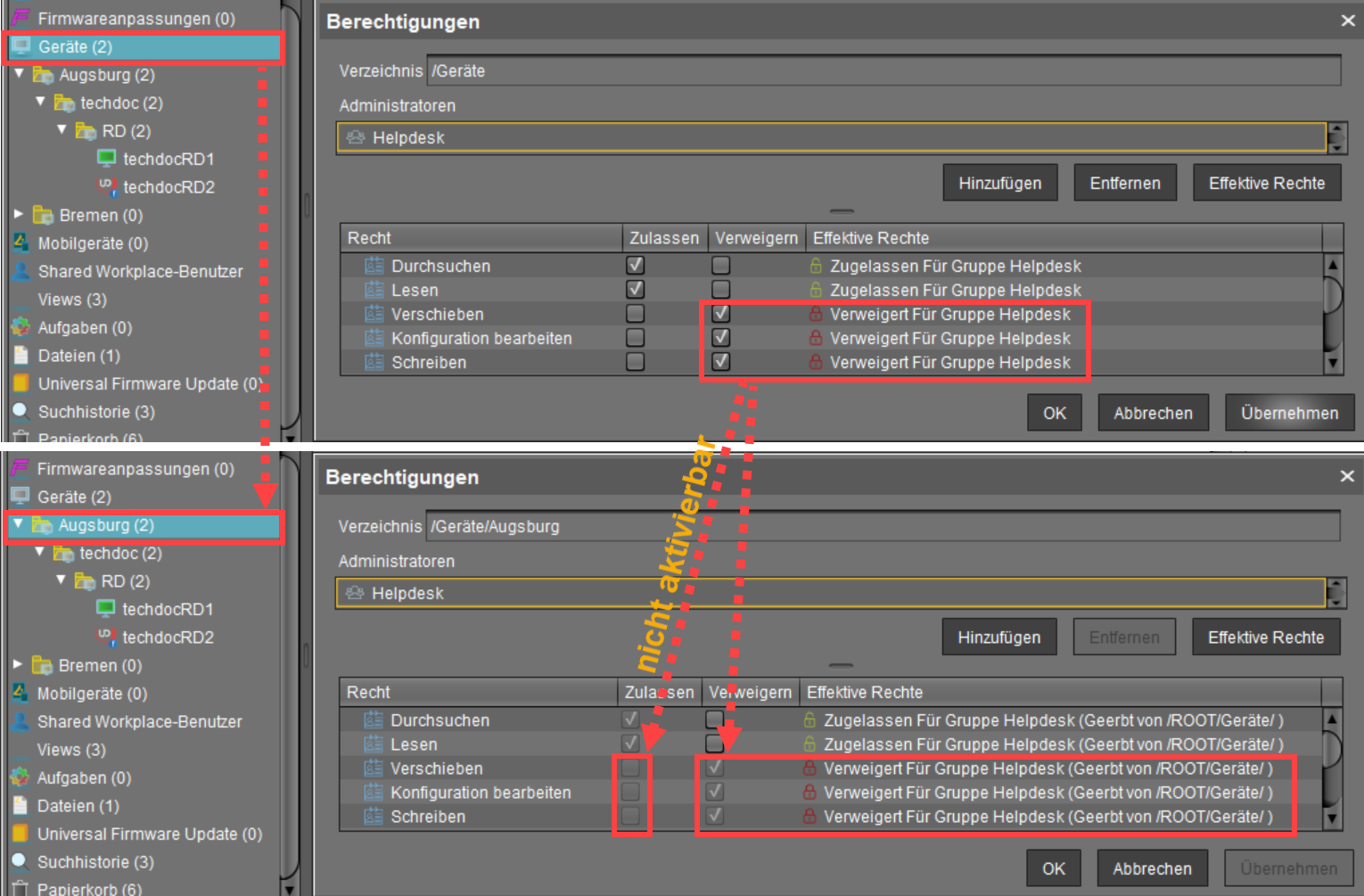

Mitteilung des Umfangs der DV und der möglichen Zugriffe, Hinweis auf Widerspruchsrecht (soweit zutreffend). Für jeden einzelnen Ordner können die Zugriffsrechte festgelegt werden. Starten soll die Demonstration aber zunächst mit einer generellen Inspektion aktuell vergebener Rechte.Rechte werden an Dateien und Unterverzeichnisse vererbt.

Datenbank-Programmierung, Kapitel 7: Zugriffsrechte in SQL

Möchten Sie uns Feedback geben? Klicken .Beispiel: Die Datei script.

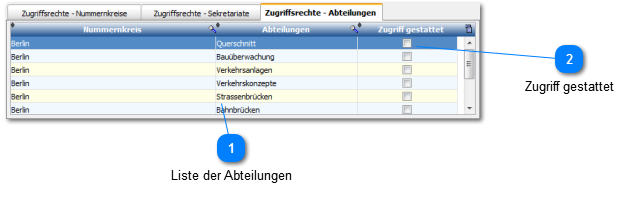

Zugriffsrechte: Berechtigungsmanagement in AMTANGEE BCS

Recht auf angemessene Lebensstandards.Definition und Praxisbeispiele.

Politische Rechte (Politik)

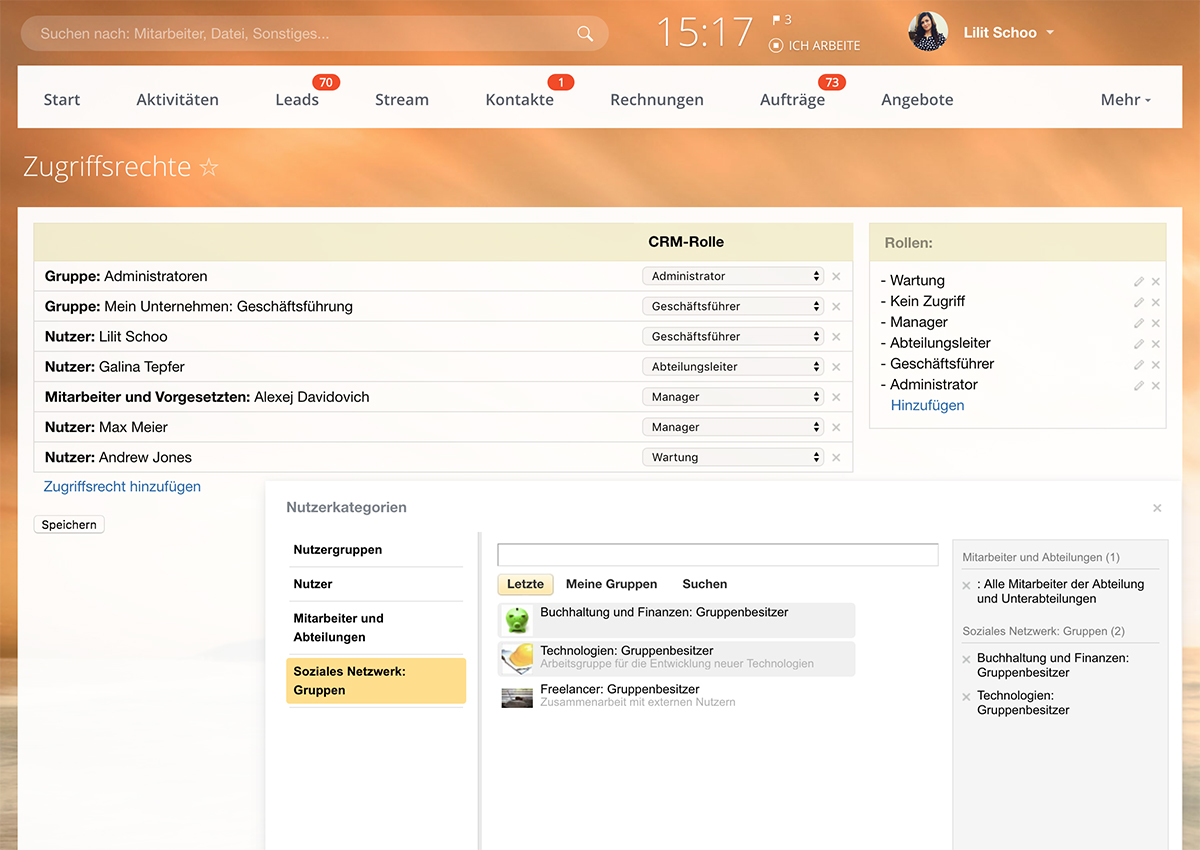

Voreinstellung: Freigabe nur bei Bedarf; Daten dürfen nicht gegen Patientenwunsch zurückgehalten werden.Beispiel einer Beantragung einer Zugriffsberechtigung. Datenschutz: Welche Rechte und Pflichten haben Unternehmen bei der Datenverarbeitung? Aus dem Datenschutz ergeben sich Pflichten für Unternehmen, die . Über ein softwaregestütztes . Eine Rolle beschreibt eine homogene Nutzergruppe oder einen Tätigkeitsbereich, z. BASIC: Enthält alle Basis Grundrechte für die Nutzung des . Zum Beispiel, wenn Menschen auf der Straße leben müssen, rassistische Gewalt erfahren oder wenn Administrator, Lehrveranstaltungsmanagement, Lehrperson, Student oder Bewerber-Manager.Rechte in symbolischer Darstellung¶. Überwiegend wird der Begriff in Bezug auf den Zugriff auf Daten verwendet. Ein Beispiel: Ein Algorithmus prüft Ihre Bonität und entscheidet dann darüber, ob Sie einen Online-Kauf auf Rechnung .

Rechtlicher Schutz von Datenbanken: Alles Wichtige im Überblick

rechte im Grundgesetz verankert, unabhängige Gerichte wachen über ihre Einhaltung und die Mehrheit der Bevölkerung bekennt sich zu den Menschenrechten.Gesetze regeln, welche Rechte eine Person gegenüber einer anderen Person hat.

Was ist das Least Privilege Prinzip?

Zugriffsrechte auf Vermögenswerte, EDV-Dateien. Zum Beispiel, welche Rechte ein Kunde gegenüber einem Verkäufer hat.

Eine Löschung oder Sperrung muss zum Beispiel dann erfolgen, wenn eine Speicherung nicht zulässig war. Dazu gehört es, erlaubte und unerlaubte Zugriffe zu erkennen und entsprechend zu behandeln. Dennoch gibt es auch hierzulande menschenrechtliche Probleme.

Was sind Menschenrechte?

Der Betriebsrat hat bestimmte Maßnahmen, die Betrieb und Belegschaft zugutekommen, beim Arbeitgeber zu beantragen und durchzusetzen. Schlichte Datenbanken genießen dagegen allenfalls Schutz nach den §§ 87a ff.Der Baustein ORP. Besondere Regelungen gelten, wenn auf Grundlage der über Sie vorhandenen Daten rein automatisierte Entscheidungen über Sie getroffen werden. Die Zugriffskontrolle stellt sicher, dass .Ein Beispiel: Ein Marketingspezialist benötigt Zugriff auf das CMS der Website seines Unternehmens, damit er Inhalte auf der Website hinzufügen und aktualisieren kann.Debian: Linux Zugriffsrechte System erklärt.) definieren, welche dieser Tripel erlaubt sind.Bewertungen: 26

Sicherer Umgang mit Zugriffsrechten

Im Folgenden ein paar Beispiele für Gestaltungsaufgaben: Maßnahmen für die Belegschaft. Inhalt einer Datenbank.Spezifische Zugriffsrechte – Beispiel: Rechte für E-Mailordner. Einfach heißt hier aber auf keinen Fall wenig wirkungsvoll und wenig variabel. Für die Darstellung der Rechte sind die markierten Teile der Ausgabe relevant:

Zugriffsrechte

sh Ändern der Zugriffsrecht mit der OktalnotationSo ist jederzeit klar, wer auf welche Daten Zugriff hat und welche Informationen für wen nicht zugänglich sind.Einzelne Rechte werden in Rollen zusammengefasst. Dieser Antrag muss an den Eigentümer des betreffenden Ordners zur Bearbeitung weitergeleitet werden. Dann kann dieser eine Freigabe erteilen oder . 1 f) (Grundsätze der Datenverarbeitung) und Art. Mit dem Terminal -Befehl „chmod“ kann man das Ausführen der Datei „Testdatei.Berechtigungen und Rechte. Recht auf faire und günstige Arbeitsbedingungen.Trotzdem können Teile dieser Rechte auch Ausländern zustehen, nur eben nicht in der weitgehenden Form, wie sie das Bürgerrecht garantiert.4 Identitäts- und Berechtigungsmanagement ist für den gesamten Informationsverbund einmal anzuwenden.Wer hat welche Zugriffsrechte.Zutrittskontrolle meint im Datenschutz, Maßnahmen zu ergreifen, die verhindern, dass unbefugte Personen den physikalischen Zutritt zu Datenverarbeitungsanlagen erhalten. Um eine solche flexible Zugriffskontrolle zu implementieren, benötigt die IT-Abteilung jedoch ein Rechte-Management-System, das automatisch und in Echtzeit auf den jeweiligen . Hierbei handelt es sich um ein Initiativrecht des Betriebsrats, fernab jeglichen Mitbestimmungsrechts.Dies funktioniert in Linux/Unix-Systemen mithilfe des Befehls „ls“, nach dessen Ausführen der Inhalt des aufgerufenen .Abschließend soll die Verwendung von chmod noch einmal an einem konkreten Beispiel verdeutlicht werden. Dazu zählen zum Beispiel: Recht auf Arbeit. In SQL kann man mit dem GRANT-Kommando (s.

Der andere Sicherheitsfaktor sind die Rechte, die ein autorisierter Anwender nach erfolgreicher Anmeldung hat. Beispiel für die Ordnungsfunktion: Verkehrsregeln für Sicherheit und Effizienz im Verkehr.Die DSGVO fordert, Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste bei der Verarbeitung auf Dauer sicherzustellen. Gesetze regeln auch die Rechte, die Menschen gegenüber dem Staat haben.

Die Zugangskontrolle verhindert die Nutzung der Datenverarbeitungsanlagen durch Unbefugte.Beide Schutzrechte benötigen keine Eintragung in ein Register und können nebeneinander bestehen.Erlaubnis, Dinge oder Rechte zu nutzen, die nicht allgemein zugänglich sind. die Zugriffsrechte der Gläubiger einschränken. Zugriffsrechte können mit chmod auf zwei Arten gesetzt werden: .Was sind Menschenrechte? ️ Liste aus der Internationalen Charta der Menschenrechte der UN (1948) Erklärung & Beispiele hier nachlesen! Dieses Rechtsystem ist Unix-weit in allen Betriebssystemen gleich und nur je nach Distribution um Kleinigkeiten erweitert, was in der Praxis jedoch selten Relevanz hat. Heute spielt die Zugriffskontrolle auf digitale . Das ist in Gesetzen . In diesem Baustein werden grundsätzliche Anforderungen für den Aufbau eines Identitäts- und Berechtigungsmanagements beschrieben. Die Feinabstimmung für Berechtigungen in AMTANGEE BCS erfolgt über die Zugriffsrechte für E-Mails und Kategorien.Die rechtlichen Grundlagen ergeben sich aber (auch) aus europäischem Datenschutzrecht, nämlich der Datenschutz-Grundverordnung (DSGVO). Erhält er jedoch auch Zugriff auf die Codebasis (die er für die Aktualisierung von Inhalten gar nicht benötigt) würde eine Kompromittierung seines Kontos weitaus größere .Nicht alle von Apps geforderten Zugriffsrechte stellen einen übermäßigen Eingriff in die Privatsphäre dar. Inhalt einer Datenbank . Dabei müssen bestimmte private Dateien vor anderen Benutzern geschützt werden, aber auch Systemdateien müssen vor den Benutzern geschützt werden. Recht auf soziale Sicherheit. zustehen sollten, unabhängig von dem Staat, dem sie angehören oder in dem sie sich gerade aufhalten. drwxrwsr-x 2 root mail 4,0K Apr 23 2012 /var/mail/. In diesem Ordner soll der . Auch die Verschlüsselung von personenbezogenen Daten dient dazu, einen .

Bürgerrecht

Zugriffsrechte

Bewertungen: 681

Berechtigung, Zugriffsrechte und Objekteigentumsrecht

Mit der Vorlage der activeMind AG können Sie die Rechtevergabe Zutritt und Zugriff koordinieren.

Funktionen des Rechts: Definition & Überblick

neue, unterschiedliche, exklusive Zugriffsrechte.

Betriebsrat

Nach ITIL stellt jede Veränderung in den Zugriffsrechten einen Change dar.sh“als Programm wie .

Zustimmung des Patienten implizit durch .

So kannst du linux rechte anzeigen terminal » IT-LEARNER

Dieser wird als Ticket in Ihrem Ticketsystem beantragt.

Betriebsrat » Definition, Erklärung & Beispiele + Übungsfragen

Insbesondere kann ein Datenbankwerk auch eine Datenbank im Sinne von § 87a UrhG sein.Schritt 3 – Benutzer anlegen. Subject“ (der Benutzer, der es ausf ̈uhrt), ” Verb“ (die Operation, z. Im Beispiel fügen wir eine neue Kategorie HR ein.

Datenschutz: Pflichten von Unternehmen.

- Zverev Dubai , Halbfinale! Zverev kommt in Dubai immer besser in Schwung

- Zum Himmel Schreien Text _ Hochzeitseinladung Text: 45 richtig schöne Mustertexte

- Zulassungsstelle Northeim Vollmacht

- Zuschuss Für Sozialen Wohnungsbau

- Zündkabel Defekt Bedeutung , Zündmodul: Funktion, Symptome eines Defekts und Prüfung

- Zweck Der Vorschule Definition

- Zumutbare Beschäftigung Definition

- Ztk Zahngesundheit Regensburg , Zahnärzte in Reutlingen

- Zucchini Wärmen Nachts | Hirsekissen Ratgeber (14 Fakten vor dem Kauf)

- Zuckerarmes Gemüse , Obst mit wenig Zucker

- Zufällige Häufigkeit Definition

- Zweckbestimmung Medizinprodukte