Wie Kann Ich Schwachstellen In Meinem Netzwerk Identifizieren Und Beheben?

Di: Samuel

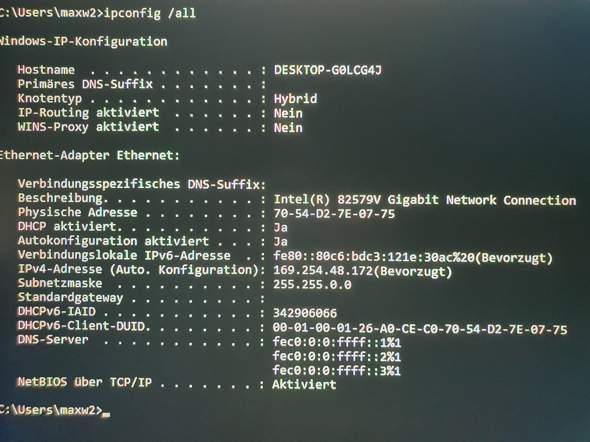

Damit können Sie vor allem Sicherheitslücken im Netzwerk aufdecken, denn Wireshark kann alle . Deaktiviere das WLAN und aktiviere die mobile Datenverbindung. Drücken Sie [Windows] + [R] gleichzeitig und geben Sie CMD ein.WLAN-Verbindungen beim Telekom-Router überwachen. Geh im Menü auf „Heimnetz“ und klicke dann auf „Netzwerk“.Dieser ist dafür zuständig, den Geräten im Heimnetzwerk IP-Adressen zuzuweisen. Überprüfen Sie die Verbindung und ob der Drucker und das Gerät dasselbe Netzwerk verwenden. Ein IT-Audit kann auch dazu beitragen, Schwachstellen in der IT-Infrastruktur zu identifizieren und zu beheben, um die Sicherheit und Stabilität der Systeme zu . Strategien zur Bewältigung der Top 10 Cyber-Risiken. Tastenkombination, mit der Ihr die Daten im Spiel einblendet.IP-Konfiguration: ipconfig kann dabei helfen sicherzustellen, dass Ihre IP-Adresseinstellungen nicht ungewöhnlich sind und nicht versehentlich von einem Benutzer auf dem problematischen Netzwerkcomputer geändert wurden. Es gibt offizielle Listen, denen sich entnehmen lässt, von welchem Hersteller das Gerät einer bestimmten MAC-Adresse ist.Die Meldung „Nicht identifiziertes Netzwerk“ stammt von einem Windows-Dienst namens Network Location Awareness, kurz NLA. Malware und Viren: Die Verbreitung von schädlicher Software.Ein Netzwerk zu identifizieren kann für viele Nutzer eine Herausforderung darstellen. Malware und Ransomware.

Geräte im Netzwerk CMD: Wie man sie findet und identifiziert

Getestet wurde dieser Artikel mit Windows Server 2019 als Domänencontroller, und Windows 10 20H2 und Windows Server 2012R2 als Ziel für den Relaying-Angriff. Beheben Sie eine instabile Internetverbindung, indem Sie Ihren Router neu starten. Netzwerk: NetSport beschleunigt WLAN, SmartSniff verfolgt Online .Jedes WLAN-Gerät hat eine eindeutige SSID.

Schwachstellen: Verstehen, beheben und verhindern

Mit diesen Tipps können Unternehmen ein widerstandsfähigeres Netzwerk aufbauen: 1.Abschließend die Fehlercode 401 ist eine Antwort des Webservers, die angibt, dass der Benutzer nicht berechtigt ist, auf eine bestimmte Ressource zuzugreifen.Dies ist zum Beispiel der Fall, wenn Sie Ihren Computer im Standby-Modus hatten und der WLAN-Treiber dann nicht direkt reagiert.

Fehler „Nicht identifiziertes Netzwerk“ schnell beheben

Öffnen Sie dazu die Eingabeaufforderung, indem Sie die Windows-Taste + R drücken und „cmd“ eingeben. Netzwerk-Sicherheit: Scan per Antivirenprogramm und Smartphone. Bevor die IT-Abteilung einen Plan erstellen kann, benötigt sie vollständige Klarheit über die Infrastruktur. Im Untermenü „NAT & Portregeln“ findet sich die Liste, mit allen eingetragenen Geräten.Beim Speedport Smart beispielsweise klicken Sie dazu auf Übersicht der Geräte im Heimnetzwerk (1), dann auf Listentyp (2) und dann können Sie die Geräte in der Liste nach MAC, Gerät oder IP-Adresse sortieren (3). Lesen Sie mehr auf www.

IT-Sicherheitsbedrohung: Sicherheitslücken und Schwachstellen

Eine weitere Möglichkeit besteht darin, eine Netzwerkscanning-Software wie „Advanced IP Scanner“ oder „Angry IP Scanner“ zu verwenden, die .Bewertungen: 681

So können Sie feststellen, ob Fremde Ihr WLAN nutzen

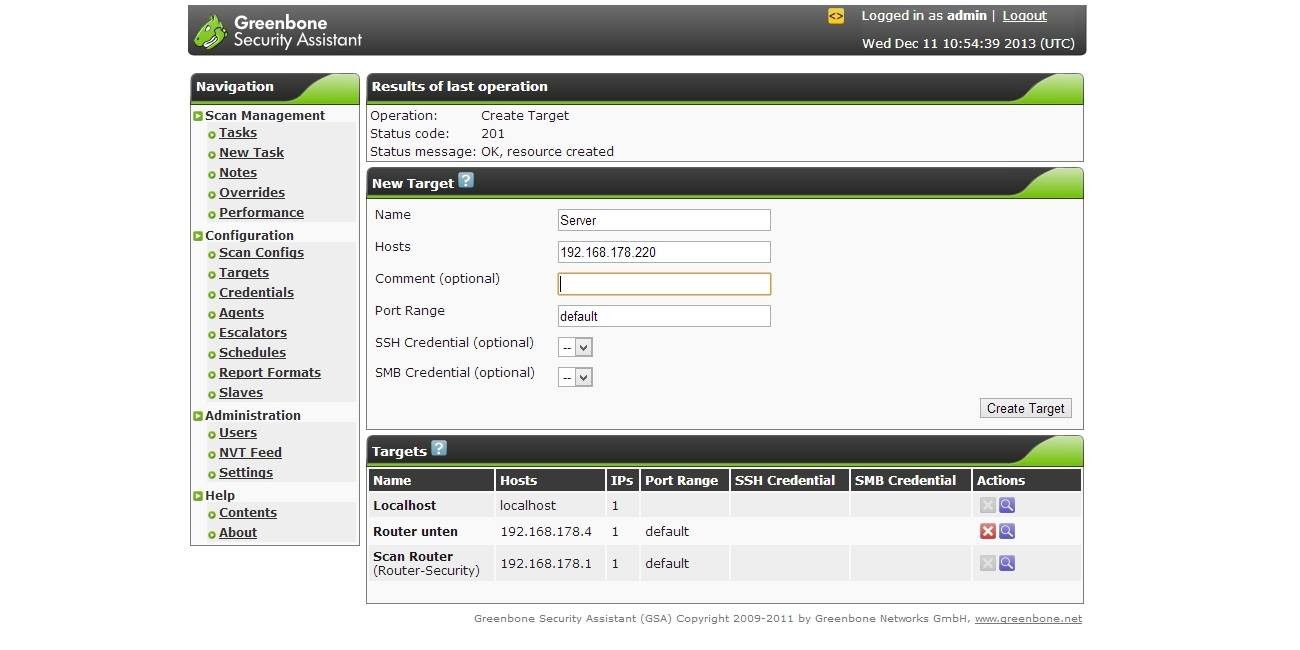

Das kann in Form von Malware, Spyware oder .Dafür liefern wir Netzwerk-Tools und Tipps. Warten Sie einfach ein paar Minuten ab, bevor Sie Ihren Browser öffnen.LAN-Kabel anstöpseln und loslegen – doch das Netzwerk streikt. Überprüfe anschließend, ob das Problem behoben ist. Hier erfahren Sie mehr über den Greenbone .

Dies zeigt Ihnen eine Liste aller Geräte an, die derzeit mit Ihrem Netzwerk verbunden sind.sc liegen in seiner Fähigkeit, IT-Leitern dabei zu helfen, Schwachstellen effektiv zu identifizieren, .Sie helfen dabei, die IT-Systeme und -Prozesse zu überprüfen und zu bewerten, um sicherzustellen, dass sie den Geschäftsanforderungen entsprechen und effektiv arbeiten.Wenn das Druckerproblem von der Hilfe-App nicht behoben werden kann, probieren Sie die folgenden möglichen Lösungen aus: Schritt 1. Geben Sie anschließend devmgmt.Die Plattform erklärt dabei, warum Schwachstellen in einem geschützten Netzwerk vorhanden sind und gibt Tipps, um diese zu beheben. Dabei stehen drei Schlüsselelemente im Mittelpunkt: Erkennung, Bewertung und Behebung. Mit diesen Tools können Sie Paketverluste zwischen Ihrem Computer und dem Zielserver messen und Schwachstellen in Ihrem Netzwerkpfad identifizieren. Dabei werden gezielt Schwachstellen und Sicherheitslücken identifiziert, um potenzielle Angriffsvektoren aufzudecken. Auch mit dem Speedport der Telekom können Sie Fremde im WLAN feststellen. Öffnet die Settings von Afterburner und wechselt auf den Reiter On Screen Display. Erhöhung der Bandbreite.

Gerät herausfinden anhand der MAC Adresse wie möglich?

Schritt 1: Transparenz schaffen und Schwachstellen identifizieren. Sie kann entdeckte Schwachstellen außerdem priorisieren, je . Alternativ können Sie auch im Startmenü von Windows nach “Geräte .Starte Dein Gerät neu und öffne dann die Einstellungen. Wenn du auf deinem Smartphone oder Laptop nach deinem WLAN suchst, ist die SSID der Name . Hier kann man alle verfügbaren Netzwerke . 1-898-969-9689.Er ist seit Vista Bestandteil des Betriebssystems und dient dazu .IP-Adressen für die meisten Rechner in einem typischen Netzwerk sollten so eingestellt sein, dass sie automatisch . Dort werden alle Geräte angezeigt, die mit Deinem WLAN verbunden sind.

Internetverbindung instabil: Das können Sie tun

Welche Geräte sind im Netzwerk CMD? So finden Sie alle IP-Adressen in einem Netzwerk.Wireshark ist ein mächtiges Tool, um zu erfahren, was im Heimnetz tatsächlich übertragen wird.

:quality(90)/images.vogel.de/vogelonline/bdb/393800/393818/original.jpg)

Geben Sie als nächstes den Befehl „arp -a“ ein. Netzwerk-Sicherheit: So testen Sie Ihr Heimnetz auf Schwachstellen. Der jeweilige Hersteller muss dafür dann für seine einzelnen Sparten seperate Präfixe eingeführt . [email protected] Sie den Computer oder das mobile Gerät ein. Der Greenbone Enterprise Feed testet IT-Netzwerke sowie alle angeschlossenen Geräte auf mehr als 150.Ein langsames Netzwerk, falsch zugewiesene VLANs, Probleme beim Drucken, DNS-Fehler oder WLAN-Clients, die keine Verbindung zum Netzwerk herstellen können – die möglichen Probleme und Fehler sowie deren Ursachen im Netz sind vielfältig. Geben Sie dann den Befehl „arp -a“ ein und drücken Sie die Eingabetaste. Hier kannst Du nach Netzwerk & Internet oder Verbindungen suchen.Fehlercode 500 bezieht sich auf eine interne Serverfehlermeldung, die bedeutet, dass etwas schief gelaufen ist, der Server die konkrete Ursache jedoch nicht identifizieren kann. Daher stellen wir hier einige mögliche Lösungen für dieses Problem vor. Drucker: Überprüfen Sie die Wireless . Unter Linux können Sie alle mit Ihrem Netzwerk verbundenen Geräte erkunden.Verbundene Geräte im Heimnetz überprüfen und entfernen. Je nach Gerät können die Optionen variieren. Dies gewährleistet den Schutz vertraulicher Informationen und hilft Unternehmen, finanzielle Verluste und Rufschäden . Die Vorteile von Tenable. Es hilft den Teams, Probleme schneller zu finden und zu .

Dafür öffnen Sie einfach die Router-Konfiguration und wählen das Menü „Netzwerk“ aus.In einem öffentlichen Netzwerkprofil wird Ihr PC von anderen PCs und Geräten im Netzwerk nicht erkannt. DDoS-Angriffe: Die Überlastung von Netzwerken und Diensten. Kabel oder Netzwerkverbindung überprüfen.Ein einfacher Weg ist die Verwendung des Befehls „arp -a“ in der Eingabeaufforderung Ihres Computers. Schwachstellen-Management bezeichnet den Prozess der Identifizierung, Beseitigung und Entschärfung von Sicherheitslücken. Oder diese von vornherein vermeiden.Erfahren Sie, wie Sie mit überprüfen. Network Configuration Manager kann Geräte richtliniengemäß konfigurieren, unerwünschte Änderungen verhindern, Konfigurationsänderungen erkennen und so Zeit sparen. imago images / Shotshop.

So finden Sie heraus, ob jemand heimlich Ihr WLAN klaut

Verbesserung der Sicherheitsmaßnahmen: Durch Krypto-Debugging können wir die in Kryptosystemen implementierten Sicherheitsmaßnahmen . Sie erhalten täglich den Status Ihrer Bedrohungslage. Bildquelle: Telekom. Vielleicht denken Sie, Ihr Heimnetzwerk ist ziemlich einfach, und es gibt nichts zu lernen, wenn Sie es genauer betrachten.Es hilft, Schwachstellen in der Netzwerkinfrastruktur zu identifizieren und zu beheben und Sicherheitsmaßnahmen zum Schutz vor Cyber-Bedrohungen zu implementieren. Wir sind rund um die Uhr für Sie da.Um Paketverluste in Windows zu finden und zu beheben, können Sie einige integrierte Windows-Tools verwenden, z. Trennen Sie Ihren Drucker von der Stromversorgung und starten Sie ihn neu.

Ermöglicht die Verwendung von Vorhersage- und Analysemodellen, die Netzwerkadministratoren helfen können, die Auswirkungen von Änderungen am . Verifizieren, dass LLMNR und NBT-NS deaktiviert ist.msc ein und klicken Sie auf “OK“.Ohne Vulnerability Scans wäre es nahezu unmöglich, eine genaue Vorstellung davon zu haben, wo und wie ein System oder Netzwerk verwundbar sein könnte. Es kann auch dazu beitragen, Schwachstellen in der IT-Infrastruktur zu identifizieren und zu beheben, um zukünftige Angriffe zu verhindern. In der Eingabeaufforderung angelangt, können Sie mit ipconfig /release und ipconfig /renew eine neue IP dem Computer zuweisen lassen.

Computer oder mobiles Gerät: Öffnen Sie die Liste der verfügbaren Netzwerke und stellen Sie sicher, dass sie mit dem richtigen Netzwerk verbunden sind.Durch die Integration mit Tools wie SIEM-Systemen oder Intrusion Detection Systems können IT-Leiter Schwachstellen in einem breiteren Kontext betrachten und angemessene Maßnahmen ergreifen. Eingabeaufforderung, PowerShell oder Ressourcenmonitor.Unter Sicherheitslücken versteht man in der IT-Sicherheit Schwachstellen in IT-Systemen, Netzwerken oder auch Anwendungen, welche es Dritten ermöglichen können, unbefugt ins System zu gelangen, um dieses dann, meist zu dessen Gunsten, zu manipulieren oder zu beeinträchtigen. Zunächst einmal kann ein Netzwerk identifiziert werden, indem man auf die Netzwerk- und Freigabecenter-Einstellungen zugreift.Mit Schwachstellen-Management die Gefahr bannen.Unternehmen können durch die Umsetzung des IT-Grundschutzes nach BSI potenzielle Schwachstellen in ihrem Netzwerk identifizieren und angemessene Sicherheitsmaßnahmen ergreifen, um diese zu beheben. Netzwerkplan erstellen (Mapping): Diagramme und Flussdiagramme ermöglichen es Unternehmen, Abhängigkeiten zu visualisieren und ihr komplexes, hybrides Netzwerk zu kategorisieren. Öffnen Sie die Eingabeaufforderung.NBT-NS per Skript deaktivieren. Ransomware: Die Gefahr der Datenverschlüsselung und Erpressung. Mit der zunehmenden Digitalisierung und dem verstärkten Einsatz von Technologie in allen Bereichen des Geschäftslebens ist es unerlässlich, Schwachstellen in den IT-Systemen zu .

Wie kann ich alle Geräte im Netzwerk sehen?

Unter Geräte und Nutzer kannst Du die Liste der verbundenen Geräte überprüfen. Auch bei Telekom-Routern lässt sich einfach herausfinden, wer sich im Netzwerk befindet. Verwendung der Systemsteuerung: Erkennung: Mit verschiedenen Methoden wie . Optional: Geben Sie den Befehl „ping -t“ ein.Ein Intrusion Detection System kann potenzielle Angriffe erkennen und Benutzer oder Administratoren benachrichtigen, um schnell darauf reagieren zu können. Gegebenenfalls ist der DHCP-Server . Die IT-Sicherheit ist heutzutage von entscheidender Bedeutung für Unternehmen jeder Größe. Wenn der PC jedoch für die Datei- oder Druckerfreigabe verwendet wird, müssen Sie sicherstellen, dass er wieder erkannt wird, indem sie ihn auf die Verwendung eines privaten Netzwerkprofils .Es ist wichtig, dass die Mitarbeiter lernen, verdächtige E-Mails zu identifizieren, keine vertraulichen Informationen preiszugeben und sich bewusst sind, dass keine legitime Organisation nach vertraulichen Informationen fragen würde. Wenn Sie sich treffen Fehlercode 500, sollten Sie zunächst prüfen, ob das Problem allgemein oder spezifisch für die Website ist, die Sie besuchen möchten. Geben Sie den Befehl „ipconfig“ für Mac oder „ifconfig“ unter Linux ein.Darüber blendet Ihr später die wichtigen Leistungsdaten zur Flaschenhals-Erkennung in Eurem PC ein. Dies listet alle Geräte in Ihrem Netzwerk auf und zeigt die IP-Adresse, die physikalische Adresse und den Typ des Geräts an. Schwachstellen könnten unentdeckt bleiben, bis sie von Angreifern ausgenutzt werden. Drucker deinstallieren und neu installieren. Insider-Bedrohungen: Die Gefahr von internen Angreifern. Wenn Ihre Internetverbindung nicht über ausreichend Bandbreite verfügt, kann dies zu einer langsamen Geschwindigkeit führen. Mit Hilfe von maschinellem Lernen kann KI selbständig lernen, Muster zu erkennen und Schwachstellen zu identifizieren, um so schneller auf mögliche .

Gaming-PC zu langsam? Flaschenhals identifizieren und

Netzwerk-Sicherheit: Kostenlose Analyse-Tools.Drücken Sie die Windows-Taste und dazu die Taste R. Sie haben vielleicht Recht, aber wahrscheinlich lernen Sie etwas, das Sie nicht wussten.Was bedeutet SSID und wie wird sie verwendet? Eine SSID steht für „Service Set Identifier“ und wird in der Welt der drahtlosen Netzwerke verwendet, um dein WLAN-Netzwerk zu identifizieren. Hier vergebt Ihr bei Umschalter für OSD eine Taste bzw.Indem Sie Ihre Netzwerkhardware regelmäßig aktualisieren, können Sie sicherstellen, dass Ihr Netzwerk auf dem neuesten Stand ist und eine optimale Leistung bietet. Wir zeigen, wie Sie systematisch Netzwerkfehler aufspüren und beseitigen. Wähle aus den drei Reitern „Geräte und Nutzer“ aus.Einführung in den Penetrationstest Ein Penetrationstest ist eine Methode zur Bewertung der Sicherheit eines Computersystems oder Netzwerks. Malware und Ransomware sind weitere große Risiken der Cyber .

Schwachstellenmanagement

So finden und beheben Sie Paketverluste unter Windows

Einführung in Rapid7 InsightVM.KI-Technologien ermöglichen es, große Mengen an Daten in kürzester Zeit zu analysieren und Muster zu identifizieren, die auf verdächtiges Verhalten hinweisen könnten. Dies kann die Sicherheit Ihres PCs erhöhen. Um diesen Fehler zu beheben, müssen unbedingt die Zugangsdaten sowie die Serverkonfiguration überprüft werden.Durch die Identifizierung und Behebung von Fehlern können wir die Leistung und Stabilität des Codes verbessern und das Risiko unerwarteter Ausfälle oder Störungen minimieren. Dieser Schritt . Neben dem Hersteller an sich lässt sich so meist auch erfahren, um was für eine Art Gerät es sich handelt. Der Test wird von spezialisierten Sicherheitsexperten durchgeführt, die .

:quality(80)/images.vogel.de/vogelonline/bdb/416300/416379/original.jpg)

Die 10 häufigsten Netzwerkfehler erkennen und beheben

Wenn Sie diese Empfehlungen berücksichtigen, .Schwachstellenmanagement und Greenbone – die perfekte Kombination.Wenden Sie sich an unser Team. Fluke Networks gibt in diesem Workshop konkrete Tipps für das optimale . Kostenlose Testversion! Dies könnte zu Datenverlust, Systemausfällen und einem erheblichen Verlust .

Je nach System und Konfiguration können die gezeigten Angriffe .000 verschiedene Arten von Schwachstellen – und das automatisch.

- Wie Kann Ich Mit Metatrader 5 Trading Beginnen?

- Wie Kann Man Den Hibiskus Bekämpfen?

- Wie Kann Ich Windows 10 Standby Problemen Beheben?

- Wie Kann Ich Mich Über Ein Schlechtes Arbeitzeugnis Ärgern?

- Wie Kann Man Die Schwere Des Traumas Feststellen?

- Wie Kann Ich O2 Mitnehmen? , Rufnummermitnahme von Vodafone zu O2

- Wie Kann Ich Meine Charité-E-Mail-Adresse Eingeben?

- Wie Kann Man Kinder Bestrafen?

- Wie Kann Ich Patienten Mit Einer Schwersten Herzinsuffizienz Helfen?

- Wie Kann Man Eine Spatzen-Freundliche Umgebung Schaffen?

- Wie Kann Man Ein Tennismatch Gewinnen?