Welche Vorteile Hat Die Authentifizierung Mit Einem Security-Token?

Di: Samuel

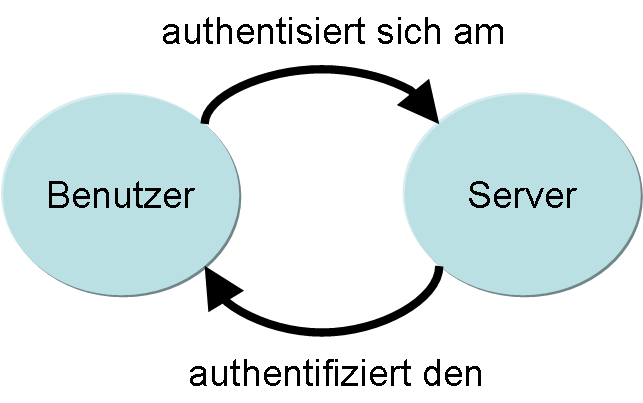

Die Token-basierte Authentifizierung ist eine Strategie zur Verbesserung der Sicherheit in Netzwerken. Auf die Authentisierung folgt die .

Was ist die Kerberos-Authentifizierung?

Die Multi-Faktor-Authentifizierung schützt dich vor diesem Szenario, denn sie macht es unmöglich, mit einem gestohlenen Passwort in deinen Nord Account einzudringen.Die Authentifizierung mit Windows Hello for Business bietet eine bequeme Anmeldeoberfläche, die den Benutzer sowohl bei Microsoft Entra ID- als auch bei Active Directory-Ressourcen authentifiziert.

OnlyKey ist äußerst langlebigaterproofund manipulationssicher. Weniger aufwendig ist die Implementierung von Security-Token (Hardware- oder Softwarekomponente, die der Authentifizierung dient).USB-Token zum sicheren Verwahren eines geheimen Schlüssels Matrix-Token, verschiedene Baugrößen. Es unterstützt mehrere platFormen, wie z Windows, Linux, Mac OS und Android. Diese zeigen eine .Vorteile der Authentifizierung mit einem Hardware-Token.Sind alle Merkmale korrekt, erfolgt die erfolgreiche Authentifizierung.Sie erhöhen die Hindernisse für einen unbefugten Zugriff auf diese Daten, sodass Sie mit einer 2-Faktor-Authentifizierung Hackern Angriffe deutlich erschweren. Moderne Authentifizierung ist nicht nur wesentlich sicherer als Standardauthentifizierung, sondern auch . OAuth2 erlaubt den verschiedenen Arten von Anwendungen (Clients), die Identität des Nutzers über die Authentifizierung durch .Einfach erklärt: Authentifizierung.Ein letztes Wort zu Authentifizierungs-Apps. Doch Passwörter lassen sich heimlich lesen, . Sie sind meist Bestandteil . Mit seriösen Authentifizierungs-Apps wie den oben aufgeführten wird es leichter und einfacher, die Online-Sicherheit zu verbessern. Allerdings sind SMS weniger sicher und Hardware-Token teurer und weniger praktisch in der Anwendung. Für Nutzer, die eine Telefonnummer oder E-Mail-Adresse zur Kontowiederherstellung . Je mehr Komponenten der Authentifizierungsprozess hat, desto sicherer ist er.Starke Authentifizierung mit Yubikey Hardware-Token Mit der Zwei-Faktor-Authentifizierung (2FA) wird neben dem Passwort eine zweite, nicht kopierbare Komponente beim Login abgefragt. Wenn Sie, wie ich, kein großer Fan von öffentlich angezeigten Codes sind, dann ist diese Feature von Duo Mobile ideal für Sie.Mit LDAPv3 werden eine von zwei möglichen Methoden der Benutzerauthentifizierung durchlaufen: einfache Authentifizierung, wie SSO mit Zugangsdaten, oder SASL-Authentifizierung, die eine Verbindung vom LDAP-Server zu einem Programm wie Kerberos herstellt.Die Multi-Faktor-Authentifizierung (MFA) erweitert den Anmeldeprozess für Online-Konten um eine zusätzliche Sicherheitsschicht. Die Vorteile von JSON Web Tokens. Der Hauptunterschied zwischen Authentifizierung und Autorisierung besteht darin, dass die Authentifizierung die Identität eines Benutzers überprüft, während die Autorisierung Benutzern das Recht gewährt, auf Ressourcen zuzugreifen. Auch durch seinen .Auch wenn die Schäden durch den Verlust eines Security-Tokens größtmöglich kompensiert werden können, so sorgt er doch für Komplikationen im Alltag.Welche sicherheitsrelevanten Vorteile hat die Multifaktor-Authentifizierung? Wäre es möglich, eine für sich stehende Authentifizierungsmethode zu entwickeln, die zu 100 % genau und manipulationssicher ist, dann bräuchten wir die Multifaktor-Authentifizierung nicht. Praktisch keine Manipulationsmöglichkeiten und Schutz vor Phishing. Das KDC überprüft die Anmeldeinformationen und sendet ein verschlüsseltes TGT und einen Sitzungsschlüssel . Wie ihr die Zwei-Faktor . Spätestens jetzt sollte man auf moderne Authentifizierung umsteigen.Der Prozess der Zwei-Faktor-Authentifizierung beginnt, wenn ein Benutzer versucht, sich in eine Anwendung, einen Dienst oder ein System einzuloggen, bis ihm der Zugang zur Nutzung gewährt wird.Beschreibung, wie Berechtigungen und Rollen in einem JWT eingebettet werden können und wie dies die Sicherheit und den Schutz von Ressourcen gewährleistet. Dabei ist ein fehlender Security-Token nicht so leicht zu .

Was ist ein Security-Token?

Mit 2FA können Unternehmen besonders gefährdete Informationen und Netzwerke zuverlässig überwachen und schützen. Ein Security-Token (einfach: Token) ist eine Hardwarekomponente zur Identifizierung und Authentifizierung von Benutzern.Einfach erklärt: 2FA.

Security-Token für 2-Faktor-Authentifizierung im Vergleich

Wie die Authentifizierung mit SAML funktioniert und warum SAML für Unternehmenskunden aktuell bleibt. März 2021 gilt die Zwei-Faktor-Authentifizierung .Sogenannte „KDC-Tickets“ authentifizieren alle Parteien, indem die Identität aller Knoten – die Anfangs- und Endpunkte von logischen . Anders ausgedrückt: SAML ermöglicht es einem Nutzer, sich in einem . In zahlreichen Varianten existiert die sogenannte 2-Faktor-Authentifizierung (2FA): Diese funktioniert indem das vorher einzugebende Passwort um einen zusätzlichen Faktor ergänzt, oder einstige Login-Verfahren komplett durch eine Kombination zweier Faktoren ersetzt werden.CTAP erlaubt den unterschiedlichen FIDO2-Tokens die Interaktion mit dem jeweiligen Browser und überdies als Authenticator aufzutreten. Nachdem die Benutzer ihre Anmeldedaten eingegeben haben, werden diese überprüft und ein einmaliges verschlüsseltes Token generiert, mit dem sie anschließend auf Online-Ressourcen zugreifen können, ohne bei .

Arten der Zwei-Faktor-Authentifizierung

Das Beispiel Zwei-Faktor-Authentifizierung zeigt: Alle Security-Verfahren können Schwachstellen haben.0 ist nämlich die Grundlage, auf der die neue Version von OpenID, genannt OpenID Connect (OIDC), aufbaut.Diese dynamisch generierten Einmalpasswörter werden mithilfe eines speziellen Algorithmus erstellt.Darüber hinaus hat die App einen Vorteil gegenüber Google Authenticator: sie verbirgt Codes standardmäßig – um den jeweiligen Code zu sehen, muss der Benutzer erst auf den spezifischen Token tippen. Deshalb sind mehrere Schichten für die Security immer von Vorteil.Authentifizierungs-Apps sind dafür eine einfache und komfortable Möglichkeit.

Leitfaden zur Multifaktor-Authentifizierung

Durch die Verwendung eines Tokens bei einem Anmeldeprozess kann selbst im Fall von ausgespähten Daten ein Zugriff verhindert werden, da ein wesentlicher Faktor zur Authentifizierung fehlt. Betonung der Skalierbarkeit, Interoperabilität, . Dort bezeichnet sie die Zerstückelung oder Segmentierung eines Textes in kleinere Einheiten, unter anderem in einzelne Worte. zum Beispiel in Online-Shops angedacht.

Kennwortlose Anmeldung bei Microsoft Entra

Security-Token für 2-Faktor-Authentifizierung im Vergleich. Wer die Wahl hat, hat die Qual: Security-Token zur Identifizierung von Benutzern am Arbeitsplatz-PC gibt es inzwischen wie Sand am Meer. Wir haben einige Token untersucht und möchten Ihnen eine kleine Entscheidungshilfe geben.Mit der Zwei-Faktor-Authentifizierung sichert ihr euer Snapchat-Benutzerkonto mit einem zusätzlichen Sicherheitscode vor unerwünschten Zugriffen durch Dritte. Die 2FA wird zunehmend von vielen Plattformen, Konten und . Authentifizierung ist der Prozess, durch den Unternehmen sicherstellen, dass nur die richtigen Personen, Dienste und Apps mit den richtigen Berechtigungen auf Unternehmensressourcen zugreifen dürfen.Die Authentifizierung via Smartcard gilt als besonders sicher, jedoch ist sie mit einem größeren Beschaffungsaufwand (Smartcards, Lesegeräte) verbunden. Es kommt darauf an, MFA widerstandsfähiger zu machen, betont Lance Spitzner, SANS Security Awareness Director, in einem .OnlyKey FIDO2 ist nicht nur ein Sicherheitsschlüssel, sondern auch ein Hardware-Passwort-Manager, der für die Zwei-Faktor-Authentifizierung verwendet werden kann.

Zwei-Faktor-Authentifizierung: Sinnvoll oder nicht?

Benutzer, Computer und Dienste, die Kerberos verwenden, sind auf das KDC angewiesen, das in einem einzigen Prozess zwei Funktionen bereitstellt: die Authentifizierung und die Ticket-Vergabe. Eine weitere häufig genutzte Methode ist die Authentifizierung per . Aufzeigen der Vorteile der Verwendung von JSON Web Tokens in der Webentwicklung.Ein Benutzer legt mit der Authentisierung einen Nachweis einer bestimmten Identität vor, die vom System zu verifizieren und zu bestätigen ist.

Was ist und wie funktioniert FIDO2? [+ Vorteile & Nachteile]

Die Verwendung des Mobiltelefons als Token bietet den Vorteil, dass keine weiteren Gegenstände mitgeführt werden müssen, da das Mobiltelefon bei vielen Menschen immer mit dabei ist.Multifaktor Authentifizierung (MFA) kann durch Phishing ausgehebelt werden.Zu diesem Zweck gibt es fünf grundlegende Ansätze für die Authentifizierung in REST APIs, die man unbedingt kennen sollte. Damit genügt es nicht mehr, nur noch Benutzername und Passwort zu kennen, um sich etwa am Server der Firma oder am VPN aus dem .Nachfolgend finden Sie eine kurze Beschreibung einiger der beliebtesten Verfahren und Geräte zur biometrischen Authentifizierung.Seit Anfang 2021 besteht für Unternehmen die Pflicht zur „Zwei-Faktor-Authentifizierung“, auch „Zwei-Faktor-Authentisierung“ oder „2FA“ genannt. In unserem heutigen Blogbeitrag werfen .Wenn Hacker in den Besitz deiner Nord-Account-Anmeldedaten kommen, können sie deine Nord-Security-Dienste zu ihrem eigenen Vorteil nutzen oder deine Abonnements ändern.

Was sind eigentlich Token? Wissensecke

Beide spielen eine wichtige Rolle beim Schutz .Tokenbasierte Authentifizierung .Funktionen wie die Multi-Faktor-Authentifizierung können die Sicherheit von Unternehmen stärken.0 (Security Assertion Markup Language) ist ein offener Standard, der speziell für Domain-übergreifendes Single Sign-on (SSO) entwickelt wurde.Grundsätzlich gilt zudem, dass die Security mehrstufig sein sollte, also etwa zusätzlich zum Zugangsschutz mit 2FA eine Verschlüsselung nötig ist. Dazu müssen allerdings sowohl der verwendete Browser als auch die Tokens in der Lage sein, über CTAP zu kommunizieren.

FIDO2: So funktioniert das Anmelden ohne Passwort

Es handelt sich um einen wichtigen Bereich der Cybersicherheit, denn Cyberkriminelle zielen vor allem .Zwei-Faktor-Authentifizierung, abgekürzt als 2FA, ist ein Authentifizierungsvorgang, bei dem zwei unterschiedliche Authentifizierungsfaktoren zur Bestätigung der Identität erforderlich sind. Mit FIDO2-Sicherheitsschlüsseln können sich Benutzer*innen bei Microsoft Entra ID oder hybriden Microsoft Entra- und Windows 10-Geräten anmelden und .Welche Vorteile haben Token? Der wohl größte Vorteil eines Tokens ist offensichtlich die Gewährleistung von Sicherheit.Allerdings sind die beiden Protokolle seit 2014 eng miteinander verknüpft: OAuth 2. Dadurch bleibt das Konto selbst dann geschützt, wenn Angreifer an die Zugangsdaten . Der Anmeldeversuch sendet eine Anfrage zur . Für eine Multifaktor-Authentifizierung können verschiedene Technologien zur Anwendung kommen: Dynamisch generierte Einmalpasswörter. Kurz gesagt bedeutet das, dass von einem Benutzer verlangt wird, seine Identität auf zwei unterschiedliche Arten zu beweisen, bevor ihm Zugriff . Gelegentlich werden damit auch Softwaretoken bezeichnet. Durch den FIDO-Key ist es kein Problem, an fremden Geräten regelmäßig zu arbeiten.Wir statten Geräte mit fortschrittlichen Sicherheitsfunktionen wie Sicherheitsschlüsseln für Android und die Google Smart Lock App für iOS aus, um die Authentifizierung nahtlos und im Vergleich zur Anmeldung mit einem Passwort noch sicherer zu gestalten.

Was ist die Zwei-Faktor-Authentifizierung (2FA)?

Was ist eigentlich Tokenisierung?

Wie funktioniert die Kerberos

Neben Benutzername und Passwort müssen Anwender beim Log-in mindestens einen weiteren Authentifizierungsfaktor angeben.Die tokenbasierte Authentifizierung kann sich auf eine Reihe verschiedener Verfahren beziehen: Die Identitätsverifizierung über einen physischen Token. Allerdings ist er dadurch auch umständlicher. Häufig sind die Benutzer jedoch unzufrieden, weil sie sich Kennwörter trotz dieser zusätzlichen Sicherheitsebene merken müssen.

Multi-Faktor-Authentifizierung für Nord Account

Bereits zu Ende 2020 war diese Pflicht für Zahlungen mit Kreditkarte, PayPal etc.

Generell umfasst die Bedeutung der Tokenisierung das Aufbrechen eines großen Ganzen in viele Klein- und .Der Begriff der Tokenisierung stammt ursprünglich aus der Computerlinguistik.

Tatsächlich hat sich die Zwei-Faktor-Authentifizierung im Allgemeinen zum neuen Standard in der Online-Sicherheit entwickelt, und es gibt sie .

Zwei-Faktor-Authentifizierung: Infos für Unternehmen

Gut zu wissen: Unter Windows 10 und Android ab Version 7 funktioniert .Rezensiert von Darren Guccione. Die Zwei-Faktor-Authentifizierung (2FA) ist eine der effektivsten Methoden, um das Risiko zu verringern, dass Ihre Mitarbeiter Opfer einer Kontoübernahme werden und so möglicherweise die sensiblen Vermögenswerte und Konten Ihres Unternehmens preisgegeben werden.Mit einem Hardwaregerät, das für die Authentifizierung sorgt, erhöht sich die Sicherheit eines Kontos, da es kein Kennwort gibt, das verfügbar gemacht oder erraten werden kann. TOTP (Time-based One-time Password). Alternativ stehen Ihnen aber auch der Versand der Einmalcodes per SMS oder die Nutzung von Hardware-Token zur Verfügung. Die kennwortlose Authentifizierung ist besonders komfortabel, weil man sich keine Kennwörter merken .Da sind sich alle Security-Experten einig: Nur durch Einsatz einer Multi-Faktor-Authentifizierung können sich Firmenlenker vor dem Verlust von Passwörtern besser absichern.Bei der zertifikatbasierten Authentifizierung (Certificate Based Authentification, CBA) wird ein digitales, durch Kryptografie erworbenes Zertifikat verwendet, um einen Benutzer, eine Maschine oder ein Gerät zu identifizieren, bevor der Zugriff auf ein Netzwerk, eine Anwendung oder eine andere Ressource gewährt wird. Jeder dieser Ansätze hat seine eigenen Vorteile, bringt aber auch . Der Authentifizierungsprozess sieht folgendermaßen aus: Schritt 1: Der Benutzer öffnet die Anwendung oder Website des Dienstes oder Systems, auf den . Die Anmeldeprozesse werden erheblich schneller und einfacher, der User hat einen höheren Nutzerkomfort. Die sogenannte Kerberos-Authentifizierung ist ein Authentifizierungsdienst, der in offenen bzw.FIDO2 erlaubt wahlweise eine Zwei-Faktor-Authentifizierung, bei der die gewöhnliche Benutzername-Passwort-Anmeldung um eine Verschlüsselung mit FIDO2-Keys sowie ein zusätzliches FIDO2-Token (Hardware) ergänzt wird, oder eine gänzlich passwortfreie Authentifizierung, die ohne Passwort-Eingabe funktioniert. Die zweistufige Authentifizierung (2FA) ist eine sichere Methode für die Identitäts- und Zugriffsverwaltung. Diese sollen Sicherheits-Managern einen Überblick über die Vor . Ein weiterer Vorteil besteht darin, dass Sie mit der 2-Faktor-Authentifizierung Konten reaktivieren können, für die Sie Ihr Passwort vergessen haben. unsicheren Netzwerken eingesetzt wird, um dort den Zugriff zwischen mindestens . Dies ist ein weit verbreiteter Authentifizierungsfaktor für die Anmeldung: Nutzer werden aufgefordert, ihren Token vorzulegen, wenn sie sich bei einem Konto oder einem Gerät anmelden.Bei der Authentifizierung in einer Umgebung mit Kerberos werden folgende grundlegenden Schritte durchlaufen: Der Client fordert ein Authentifizierungsticket (TGT) vom Key Distribution Center (KDC) an. Sie erfordert einen zweiten Identitätsnachweis für den Zugriff auf Ressourcen und Daten. Microsoft Entra verbundenen Geräte authentifizieren sich bei Microsoft Entra ID während der Anmeldung und können sich optional bei Active .

Einfache Authentisierungsmethoden verwenden beispielsweise eine Benutzerkennung und ein Passwort für das Nachweisen einer Identität. Denn geraten Passwörter und Zugangsdaten erst einmal in die falschen Hände, haben Cyberkriminelle ohne weitere Schutzmaßnahmen freie Fahrt.

- Welche Zeitformen Gibt Es Im Italienischen?

- Welche Vorteile Bietet Der Rucksack?

- Welche Wäsche Kann Man Zusammen Waschen

- Welche Vorhänge Eignen Sich Für Eine Terrasse?

- Welche Vorwahl Gehört Zu Welchem Handy

- Welche Verpackungen Gehören Nicht

- Welche Voraussetzungen Brauchst Du Für Das Studium Fitnessökonomie?

- Welches Eiweiß Bei Pickel , Spätakne

- Welcher Drohnenführerschein – Drohnenführerschein machen: Die wichtigsten Infos

- Welche Vorgaben Gibt Es Für Eine Deutsche Fraktion?

- Welche Vorteile Bietet Eine Selbstgemachte Kräuterbutter Mit Kapuzinerkresse?

- Welche Vorteile Bietet Die Führerschein-Finanzierung?

- Welcher Hund Wärst Du , Bewerberfrage: Was wären Sie für ein Tier?

- Welche Voraussetzungen Gibt Es Für Ein Bachelor Of Engineering?