It Schutzziele _ BSI

Di: Samuel

Authentizität. Die IT-Sicherheit (IT-Security) bezieht sich auf die Gewährleistung von Sicherheit aller eingesetzten Informationstechniken bzw. Die Verfügbarkeit gibt an, welche Leistung ein IT-System zu einem bestimmten Zeitpunkt erbringen muss.: confidentiality), d.IT-Schutzziele: Authentizität & Maßnahmen.Besondere Schutzziele. Unter dem Begriff Schutzziel versteht man im Allgemeinen die Anforderungen an ein System, die zum Schutz von Gütern erfüllt werden müssen. Sicherstellung der Unveränderbarkeit von Daten . Je nach Szenario legt man ein oder mehrere Schutzziele fest, die erreicht werden sollen.Grundwerte der Informationssicherheit: IT-Schutzziele.Die KRITIS-Schutzziele (Verfügbarkeit, Vertraulichkeit, Integrität und Authentizität) müssen anhand der betriebsrelevanten Teile festgelegt, in die Risikobetrachtung aufgenommen und durchgängig in allen Prozessen betrachtet werden. 1 b) DSGVO sind vier Schutzziele aufgelistet, die bei der Verarbeitung personenbezogener Daten sicherzustellen sind.Schutzziele beschreiben den erwünschten Zustand und das erwartungsgemäße Verhalten informationstechnischer Systeme und der darin verarbeiteten Daten.

Schablone zur Erstellung von KRITIS-IT-Grundschutz-Profilen

Schutzziele der Informationssicherheit

Die Ziele sollen dazu beitragen, dass Unternehmen gezielt darauf hinarbeiten können, die Standards der .

IT-Schutzziele: Integrität von Daten (Informationen)

Wer sich mit dem Thema IT-Sicherheit auseinandersetzt, stößt auf die folgenden Schutzziele: Vertraulichkeit, Integrität, Verfügbarkeit, Zuverlässigkeit, Verbindlichkeit.Welche Schutzziele sind in der DSGVO verankert? In Art.

Informationssicherheit beruht dabei auf mehreren zu erreichenden Schutzzielen, die durch unterschiedliche Schutzmaßnahmen befriedigt werden können.Er ist Methode, .Informationssicherheit ist die Voraussetzung für eine erfolgreiche Digitalisierung. Gemäß [6], Kap.DSGVO: Überarbeiten Sie Ihre IT-Sicherheitsziele.

Die Lage der IT-Sicherheit in Deutschland 2020

Abzusichernde Eigenschaften und Zustände dieser Informationen und Systeme werden in Form von Schutzzielen der IT-Sicherheit beschrieben.

IT-Security Grundlagen: Schutzziele

Primäres Ziel dieser Techniken ist es, die Sicherheit der Informationsverarbeitung . modifiziert werden, dies gilt sowohl beim Zugriff auf gespeicherte Daten als auch während der Datenübertragung. IT-Sicherheit hat somit das Ziel, Daten und Informationen zu schützen, die auf IT-Systemen verarbeitet oder gespeichert werden.

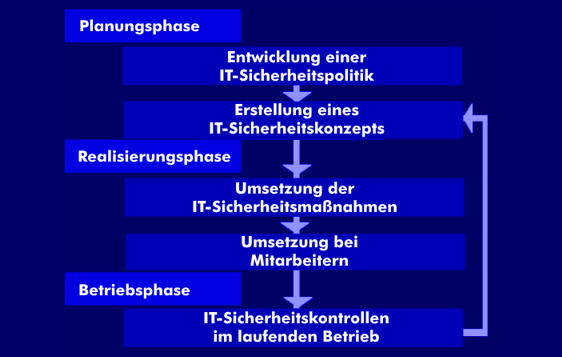

die Verhinderung des unbefugten Zugriffs ( Vertraulichkeit ), der Schutz vor unbefugter Veränderung ( Integrität) und. Außerdem gibt es einen Einblick in nicht-technische Bereiche, die mit der IT-Sicherheit in . Wir erklären wie man ein IT-Sicherheitskonzept in 8 Schritten erstellt. Geeignete Maßnahmen finden sich zum Beispiel in den international gültigen ISO/IEC-27000-Normreihen.

Schutzziele der Informationssicherheit einfach erfüllen

Die IT-Schutzziele der Vertraulichkeit können nur dann erfüllt werden, wenn ausschließlich ein befugter Personenkreis einen Zugang zu den vorhandenen Daten erlangen kann – für weitere Personen muss ein Datenzugriff unerreichbar bleiben.

Die einzelnen . Darüber hinaus kommen noch weitere Teile dazu .Die Sicherstellung der Schutzziele der Informationssicherheit ist für den Schutz von Informationen und Daten sehr wichtig.Verfügbarkeit: sehr hoch. Informationen nur von solchen Personen eingesehen, bearbeitet und verwaltet werden dürfen, die dazu befugt sind. Die Basis- und Standard-Anforderungen der IT -Grundschutz-Bausteine wurden so festgelegt, dass dazu passende Maßnahmen für normalen Schutzbedarf und für typische Informationsverbünde und Anwendungsszenarien einen angemessenen und ausreichenden Schutz bieten. Diese drei Schutzziele werden oft als CIA-Triade bezeichnet, da die Anfangsbuchstaben der englischen Übersetzungen dieser Wörter gerade C, I und A sind.Die klassischen Schutzziele der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbarkeit. Nehmen wir das Schutzziel der Integrität: Unerkannte Datenmanipulationen dürfen zur Erreichung dieses Schutzzieles IT-seitig nicht möglich sein.April 2021 verabschiedet.: Mitarbeiter oder Kunde) zur Verfügung stehen.schreibt und daraus die IT-Schutzziele ableitet.

IT-Sicherheit Grundlagen: Grundsätze, Bedrohungen, Maßnahmen

Der IT-Grundschutz liefert hierfür ein solides fachliches Fundament und ein umfangreiches Arbeitswerkzeug. Verfügbarkeit.10 Sicherheit von Bezahlverfahr en 46 2. Diese gilt es aufrecht zu erhalten. Integrität: Schutz vor unerwünschten Veränderungen, Manipulationen oder Zerstörung von .Schutzziel (Brandschutz) Schutzziele sind Aussagen bzw.1: Bei der Schutzbedarfsfeststellung ist danach zu fragen, welcher Schaden entstehen kann, wenn für ein Zielobjekt die Grundwerte Vertraulichkeit, Integrität oder Verfügbarkeit verletzt werden. In Deutschland gilt der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) als .

IT-Sicherheit: Was ist IT-Security und Schutzmaßnahmen

Sie dürfen nicht verändert oder verfälscht werden. Dieses Kapitel führt die Grundlagen der IT-Sicherheit ein.IT-Sicherheit Schutzziel – „Vertraulichkeit“ Stellen Sie sich vor, Sie telefonieren in einer wichtigen Angelegenheit.

Die ersten drei Schutzziele sind bereits aus der IT-Sicherheit bekannt: Vertraulichkeit, d. Ich unterscheide zwischen den Schutzzielen Authentizität, Integrität, Vertraulichkeit, Verfügbarkeit und Verbindlichkeit.

Schutzziele der Informationssicherheit und Bedeutung

Dies wäre der Fall, wenn.

IT-Grundschutz

Eine erste Abgrenzung der Kategorien finden Sie in Kapitel 8. Die Informationssicherheit wird über die drei IT-Schutzziele Verfügbarkeit, Integrität und Vertraulichkeit definiert.Damit die Schutzziele der Informationssicherheit auch wirklich erreicht werden können, müssen die Systeme, in denen sie gespeichert und verarbeitet werden, mitspielen.

Zusammen mit den BSI -Standards bildet es die Basis für alle, die sich umfassend mit dem Thema Informationssicherheit befassen möchten.Der IT-Grundschutz ist eine vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelte und frei verfügbare Vorgehensweise um ein ganzheitliches Informationssicherheits-Managementsystem (ISMS) in Institutionen (Behörden, Unternehmen und Organisationen) umzusetzen.Die sogenannte CIA-Triade hat nichts mit dem US-amerikanischen Auslandsnachrichtendienst zu tun; vielmehr stehen die drei Initialen für die drei wichtigsten IT-Schutzziele: Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit).13 Sichere elektronische Identitäten auf dem Smartphone 49 von Sachwerten oder Kulturgütern ist im Baurecht nicht vorgesehen und muss von Eigentümern oder Nutzern . der Schutz vor Zerstörung ( Verfügbarkeit ) Je nach Anwendungsfall können weitere Schutzziele relevant sein und berücksichtigt werden.

Schutzziele: CIA und CIAA

Im Bereich des abwehrenden Brandschutzes wird darunter vereinfacht formuliert das Schutzniveau verstanden, das eine Feuerwehr oder eine baulich-technische Löscheinrichtung gewährleisten soll.Ziel der Schutzbedarfsfeststellung ist es, diese Fragen zu klären und damit die Festlegung der Sicherheitsanforderungen und die Auswahl angemessener Sicherheitsmaßnahmen für die einzelnen Zielobjekte des betrachteten Informationsverbundes zu steuern. Es gibt noch weitere IT-Schutzziele, darunter Authentizität, . -technologien (IT), d.

IT-Schutzziele: Authentizität & Maßnahmen

2: Wann hat ein Objekt einen normalen, wann einen hohen und wann einen sehr hohen Schutzbedarf? Eine allgemeingültige Antwort auf diese Frage ist nicht bei allen Schadensszenarien möglich. Die wichtigsten Schutzziele sind: Vertraulichkeit: Schutz vor unbefugtem Zugriff auf oder Offenlegung von sensiblen Informationen. Oft wird dieses als übergeordnetes Ziel angesehen, da die anderen Schutzziele ohne Wert wären, wenn nicht gesichert ist, dass der . Natürlich wird dadurch kein umfassendes Management zur IT .Verbindlichkeit im Sinne der IT-Sicherheit bezeichnet die Möglichkeit, einer IT-Transaktion während und nach der Durchführung zweifelsfrei und gegebenenfalls gerichtsverwertbar den Durchführenden zuordnen zu können. Anhaltspunkt für das Ausmaß eines Risikos für die Allgemeinheit sollten die Auswirkungen auf die . Jedes Schutzziel hat eine Definition, wodurch sich Maßnahmen zur Erreichung einzelner Schutzziele festlegen lassen. Inzwischen hat ein weiteres Schutzziel an Bedeutung gewonnen.Schutzziele der BAIT im Rahmen des Informationsrisikomanagements (IRM) BAIT definiert vier Schutzziele, die im Rahmen eines Informationssicherheits-Managementsystems zu betrachten, bewerten und sicherzustellen sind: Verfügbarkeit der IT-Systeme; Integrität der Daten (d. aller Rechner- und Netzsysteme. Anhand der Schutzziele der Informationssicherheit kann überprüft werden, inwieweit Systeme innerhalb einer Organisation den Standards der Informationssicherheit erreicht haben. Das Schutzziel „Integrität“ soll die Unversehrtheit von Daten sicherstellen. Bei Ausfall des Authentisierungssystems können Mitarbeiter sich nicht identifizieren; eine Ausführung von IT -Verfahren ist dann nicht möglich. Zu den klassischen Schutzzielen gehören Vertraulichkeit (engl. autorisierte Benutzer am Zugriff auf Informationen und Systeme behindert werden (Verletzung der .3: Die elementaren Gefährdungen. Hierfür wurde vorab geprüft, welchen . Neben den drei IT-Schutzzielen „Vertraulichkeit“, „Integrität“ und „Verfügbarkeit“, bildet „Authentizität“ eines der erweiterten Schutzziele. Daher möchte ich nun auf die vier grundlegenden Schutzziele eingehen und Ihnen anhand von Beispielen auch erklären, wie Sie Ihre Geschäftsprozesse in der Praxis unter Berücksichtigung dieser Ziele schützen können. Nun erfahren Sie, dass Sie abgehört wurden.Die wichtigsten Schutzziele der Informationssicherheit sind.Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. IT-Systeme müssen korrekt und . Schutz der Integrität: Informationen und Daten müssen vollständig und richtig sein. Zu den Schutzzielen zählen: Vertraulichkeit (Confidentiality) Integrität (Integrity) Verfügbarkeit (Availability) Es gibt darüber hinaus erweiterte Schutzziele: Ein Ausfall von mehr als 2 Stunden ist nicht tolerabel.Schutzziel steht für: Schutzziel (Arbeitssicherheit) Schutzziel (Brandschutz) Schutzziel (Gastechnik) Schutzziel (Informationssicherheit), siehe Informationssicherheit#Motivation und Ziele der Informationssicherheit; Siehe auch: Schutzzweck; Dies ist eine Begriffsklärungsseite zur Unterscheidung mehrerer mit demselben Wort bezeichneter .3: Vorgehen und Vererbung. Die Begriffe erscheinen zunächst sehr theoretisch und allgemein. aller Hardware- und Softwaresysteme bzw. Das BSI bekommt damit neue Kompetenzen, die seine Arbeit als Cybersicherheitsbehörde des Bundes deutlich stärken. Es betrachtet die wichtigsten Begriffe samt Schutzzielen, zentrale Aspekte von Authentifizierung und Zugriffsschutz, das Thema Privatsphäre sowie Schadsoftware.Schutzziele Informationssicherheit – das CIA-Prinzip.1 des BSI -Standards 200-2: IT-Grundschutz-Methodik.Die drei primären Schutzziele im Bereich der Informationssicherheit sind die Vertraulichkeit, die Integrität sowie die Verfügbarkeit von Informationen. Das IT -Sicherheitsgesetz 2. Diese müssen erfüllt sein, damit eine Lösung den IT-Sicherheitsstandards entspricht.Schutzziel 2: Verfügbarkeit (engl.IT-Sicherheit: eine Definition.Lektion 7: Risikoanalyse.Die Fülle der möglichen Maßnahmen kann Unternehmen, die sich dem Thema IT-Sicherheit neu zuwenden, organisatorisch und finanziell überfordern.Bewertungen: 681 Als wesentliches Hilfsmittel für die Durchführung von Risikoanalysen enthält das IT -Grundschutz-Kompendium eine Liste von insgesamt 47 elementaren Gefährdungen, die kompatibel mit vergleichbaren Zusammenstellungen in internationalen Standards und Normen ist. Über die gesetzlichen Schutzziele hinaus kann es für bestimmte Gebäude oder Nutzungen individuelle Schutzziele geben, die besondere Brandschutzmaßnahmen erforderlich machen.Schutzziele sind notwendig, um klarer zu definieren, wie man „IT-Sicherheit“ als Gesamtziel erreicht.

Definitionen über ein Sicherheitsniveau, das im Minimum erreicht werden soll. In dieser Lektion lernen Sie das Vorgehen bei der Schutzbedarfsfeststellung kennen. IT-Sicherheit hat den Schutz von elektronisch gespeicherten Informationen und deren Verarbeitung als Ziel.Informationen haben über die letzten Jahre hinweg immer mehr an Wert gewonnen.Hier kommt die CIA-Triade ins Spiel, ein grundlegendes Konzept der IT-Sicherheit, das als Richtlinie für die Entwicklung von Sicherheitsmaßnahmen und -richtlinien dient – sogenannte Schutzziele. Die Inhalte dieses Gesprächs soll niemand anderes mitbekommen als Sie und ihr Gesprächspartner.

Schutzziel

Daten dürfen lediglich von autorisierten Benutzern gelesen bzw.DIE LAGE DER IT-SICHERHEIT IN DEUTSCHLAND 2020 | INHALT 6.Zusammenfassung. Beim Surfen auf vertrauenswürdigen Webseiten wird meist ein . Besonders IT-Abteilungen müssen sich in diesem Fall um eine ordnungsgemäße .Bewertungen: 681

BSI

Und dass Sie keine Kenntnis darüber haben, wer und zu welchem . availability) Dieses Schutzziel besteht dann, wenn IT-Systeme, IT-Anwendungen, IT-Netzwerke oder elektronische Informationen einem Benutzer (z.IT-Schutzziel Erklärung; Schutz der Vertraulichkeit: Nur befugte Personen mit entsprechender Berechtigung haben Zugriff auf Informationen, Daten und Systeme. Vertraulichkeit. Im Bereich der IT-Sicherheit ist damit gemeint, dass keine . Um die Art eines Angriffs besser beschreiben zu können, werden die Schutzziele in unterschiedliche Kategorien unterteilt. Die Hauptwerke des IT-Grundschutzes . Im Folgenden werden zehn wirksame Maßnahmen vorgestellt, die die eigene Angriffsfläche signifikant reduzieren. Verbindlichkeit.Die Schutzziele der Informationssicherheit bestehen darin, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen.Schutzziele der Informationssicherheit – die drei Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit von Informationen Vertraulichkeit bedeutet, dass die Daten bzw. Im Fokus des IT -Grundschutz-Kompendiums stehen die sogenannten IT -Grundschutz-Bausteine.4, gilt: „Im Fokus der zum Schutz Kritischer Infrastrukturen geforderten Sicherheits-vorkehrungen steht die Sicherung der Versorgung der Bevölkerung mit der kDL zur Vermeidung von Versorgungsengpässen sowie die Gewährleistung der öffentlichen Sicherheit. Dabei verfolgen das Ziel der Vertraulichkeit die Absicht, die Daten und Informationen eines Unternehmens vor Missbrauch zu schützen, um damit einhergehende wirtschaftliche Schäden zu .Die Grundsätze der IT-Sicherheit. Deshalb ist es umso wichtiger, diese zu schützen.0 stärkt das BSI in den folgenden Punkten: Detektion und Abwehr: Das BSI erhält verstärkte Kompetenzen bei der Detektion von Sicherheitslücken und der Abwehr von .Die Schutzziele bei IT-Sicherheit beziehen sich auf die Aspekte der IT-Systeme und -Daten, die geschützt werden sollen. Daher ist es Aufgabe der Unternehmen, die DSGVO-Vorgaben, die die IT-Sicherheit direkt oder indirekt betreffen, in ihr IT . Es geht darum, die Verfügbarkeit, Integrität und Vertraulichkeit von Unternehmensdaten, Applikationen und Diensten sicherzustellen.

IT-Sicherheit für Privatanwender: Schutzziele

Um die Schutzziele der Informationssicherheit zu erfüllen, muss ein Unternehmen seine IT-Sicherheit entsprechend aufstellen und kontinuierlich weiterentwickeln. Aus Ihrem alltäglichen Leben kennen Sie sicher das kleine Schloss neben der Adresszeile im Browser.11 Zwei-Faktor-Authentisierung 47 2. durch die Nutzung von qualifizierten digitalen Signaturen und eine sichere Aufbewahrung von Logdateien . Daten sind für unberechtigte Dritte nicht zugänglich. Mehrere Vorgaben der Datenschutz-Grundverordnung machen deutlich, wie wichtig die IT-Sicherheit für den Schutz personenbezogener Daten ist. Das IT -Grundschutz-Kompendium ist die grundlegende Veröffentlichung des IT -Grundschutzes.12 Bewertung von elektronischen Identifizierungsverfahren 48 2.5: Schutzbedarfsfeststellung für IT-Systeme.

- Ist Thalia Noch Erreichbar | Thalia Wartungsmodus

- Ist Skyscanner Seriös , Wisecars Autovermietung

- Ist Vivo Tv Legal | TV-Programm live

- Jabra Biz 1500 Ms Treiber | BIZ 1500 Mono USB-A

- Ist Sims 4 Kostenlos? – Die Sims 4 ab sofort kostenlos für PC und Konsole erhältlich

- Ist Rhabarber Tödlich? – Dürfen Kaninchen Rhabarber Essen

- It S All Greek To Me : It’s All Greek To Me!

- It Chapter 2 Deaths | Poppy Playtime Chapter 2 FULL Game Walkthrough

- Itunes Support Aufrufen | iTunes-Backup auslesen unter Windows/Mac

- Ist Kosovo Ein Eigenständiges Land