Berechtigungskonzept Für Datenschutz

Di: Samuel

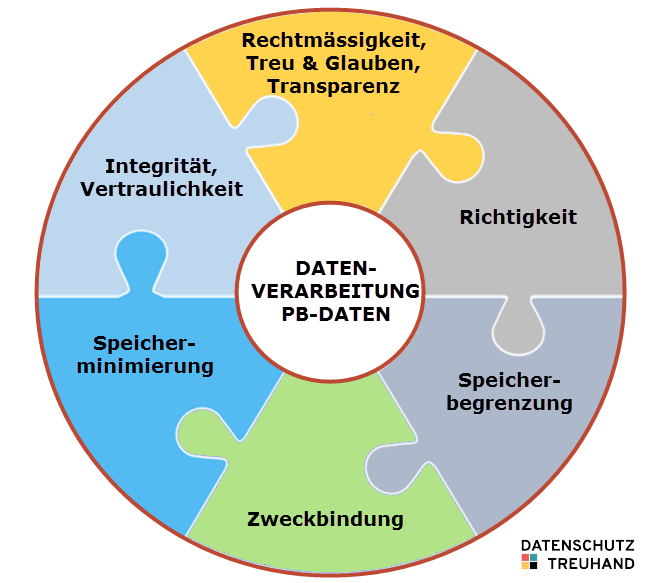

Teamrollen verstehen. Es ist also nicht gewollt, dass Verantwortliche Unmengen an Details über die Betroffenen ausschütten.Die Pflicht ein Datenschutzkonzept aufzustellen.Mehrstufige Berechtigungen erhöhen die Transparenz. So ist das Trennungsgebot nicht . 2 EU-DSGVO (so auch ausdrücklich § 26 Abs. 4 Satz 2 BDSG) Dieser bestimmt, dass Betriebsvereinbarungen. Bei SAP-Lösungen handelt es sich um . Die Pflicht nach der Datenschutz-Grundverordnung ein Datenschutzkonzept bzw.

Im Datenschutz gibt es viele Begrifflichkeiten, die auf den ersten Blick unverständlich erscheinen. Dabei werden die wichtigsten Tabellen aufgeführt. Mehrere Vorgaben der Datenschutz-Grundverordnung machen deutlich, wie wichtig die IT-Sicherheit für den Schutz personenbezogener Daten ist.Möchte die Anwendung auf Daten und Funktionen außerhalb dieses Bereichs zugreifen, benötigt sie die Erlaubnis des Systems.

Datenschutz, Berechtigungen und Sicherheit für Outlook-Add-Ins

Daher ist es Aufgabe der Unternehmen, die DSGVO-Vorgaben, die die IT-Sicherheit direkt oder indirekt betreffen, in ihr IT .DSGVO: Überarbeiten Sie Ihre IT-Sicherheitsziele. Hier kommen die Berechtigungen zum Tragen. Mit der Einführung eines Dokumentenmanagement-Systems (DMS) setzen sie stattdessen auf ein zentrales, digitales Informationssystem, um wichtige Unternehmensdaten für jeden effizient .

Rollen und Berechtigungen

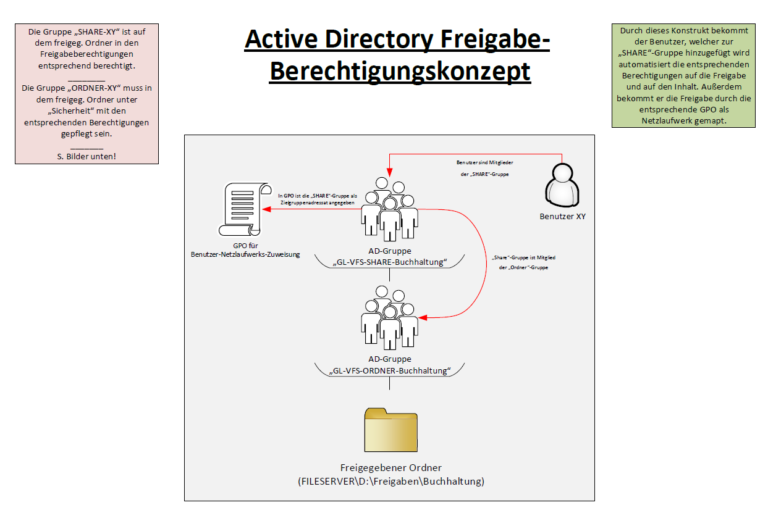

Setzen wir die Übung im neuen Denken fort: Art.Noch so wohlüberlegte Schutzvorkehrungen sind jedoch nutzlos, wenn die Vergabe der Berechtigungen mangelhaft geregelt ist: Die Sicherheitsmechanismen können technisch einwandfrei funktionieren – wenn jedoch die Berechtigungen sorglos vergeben werden, können trotzdem Unbefugte Zutritt zu Anlagen erhalten, mit denen schutzbedürftige .Demgegenüber können über die Option “Datenschutz für Modell” die Berechtigungen flexibel werden. 1 DSGVO stellt den Betroffenenrechten – wozu die Informationspflichten gehören – eines ganz deutlich voran: Verständlichkeit, leicht zugängliche Form und klare, einfache Sprache. (Verschachtelte Sicherheitsgruppen können Leistungsprobleme verursachen und sind nicht zu empfehlen). Android unterscheidet dabei .Das ideale Rollen- und Berechtigungskonzept setzt sich aus einer Vielzahl einzelner Teilgebiete zusammen. Diese Berechtigungen definieren, welche . Arten von Berechtigungen und deren Deklarationsquelle.

App-Berechtigungen richtig vergeben: Das sollten Sie wissen

Was hierbei zu beachten ist, wie Sie es in Ihrem Unternehmen bestmöglich umsetzen und welche Inhalte dieses Konzept enthalten sollten, haben wir Ihnen hier zusammengefasst. Natürlich gibt es noch weitere wichtige Tabellen für Berechtitungen in SAP ERP bzw. Wählen Sie die App (beispielsweise „Kalender“) aus, und entscheiden Sie dann, welche App-Berechtigungen aktiviert oder deaktiviert werden sollen. Denn der Anwendungsbereich der DSGVO ist für ganz oder teilweise automatisierte . Du erfährst, welche Tabellen für Berechtigungen im SAP-System zum Einsatz kommen.Die Checkliste für die „Orientierungshilfe Krankenhausinformationssysteme“ (OH KIS) soll Krankenhäusern, die bislang die Umsetzung der OH KIS noch aufgeschoben haben, ein praxistaugliches Instrument für den ersten Einstieg an die Hand geben. Ihnen ordnet sie Zugriffsberechtigungen die im Unternehmen verarbeiteten personenbezogenen Daten zu. Besitzer – Ein Teammitglied mit der Besitzerrolle. 2 DSGVO, die Erfüllung der regelmäßigen TOM-Evaluation und sorgt darüber hinaus für mehr Datensicherheit im Unternehmen. Das DSK fasst vielmehr eine Vielzahl von Vorschriften und Dokumentationen an . Entwickler sollten das mehrstufige Berechtigungsmodell befolgen, damit sie Transparenz bereitstellen können und die Bedenken von Benutzern ausräumen können, welche Add-ins sie für Daten und Ihr Postfach verwenden können, sodass die Add-in-Installation indirekt gefördert wird. Auch für die Umsetzung der Anforderungen, die sich aus der DSGVO (Art. In diesem Beitrag gehe ich einmal auf die Problematik und die .

Muster für ein Datenschutzkonzept nach DSGVO

Weiterhin werden im Allgemeinen auch die einzelnen Prozesse beschrieben, die zur Umsetzung des Berechtigungskonzeptes notwendig sind. Berechtigungskonzept von SAP .Vergleichbares gilt selbstverständlich auch für die Daten.Starkes Berechtigungskonzept für Microsoft 365 Das Unternehmen sollte die Berechtigungen nach dem Need-to-Know Prinzip strikt durchsetzen. Und im Zeitalter des „Internets der Dinge“ erhalten sogar Maschinen Zugriffsrechte auf personenbezogene Daten!

Berechtigungen in Krankenhäusern DSGVO-konform umsetzen

Datenschutz: So sieht der optimale Umgang mit Personalakten aus

Datenschutz Verstehen – Datenschutz bei SAP: Leitfaden zur Umsetzung! SAP steht für Systemanalyse und Programmentwicklung und hat sich mittlerweile in 77 % aller weltweiten Transaktionen etabliert. Ein gutes Rechte- und Rollenkonzept erleichtert die Erfüllung der Rechenschaftspflicht aus Art.Und wie ist der Umgang mit Berechtigungen, wenn Mitarbeiter:innen das Unternehmen oder den Bereich verlassen? Legen Sie einen formalen Prozess fest, der Regelungen über die Berechtigungsvergabe trifft und wie diese dokumentiert werden.Außerdem sollten dort die Prozesse geregelt werden, die Benutzerrechte betreffen, wie der Anlegung von Usern oder der regelmäßigen Kontrolle des Ist-Zustands zum Soll-Zustand. In diesem Artikel werden Microsoft Graph-Berechtigungen vorgestellt und Anleitungen für deren Verwendung bereitgestellt.

Berechtigungskonzept: Best Practice Empfehlungen

32, 25 DSGVO, wie z. Benutzer mit Schreibberechtigung für das Semantikmodell können Daten aus dem Semantikmodell lesen, unabhängig davon, ob . So müssen die Stammdaten nicht zwingend vorhanden sein. umfassende Informationen über Erfolgsfaktoren und Risiken.Rollen- und Berechtigungskonzept (Zugriffskontrolle), Protokollierung, Zugriffsbeschränkungen auf Patientendaten (Sperrung), Löschen von Patientendaten Darüber hinaus werden Sonderthemen, wie die Einbeziehung von Vorbehandlungsdaten, die Verschlüsselung von Daten oder Schutzmaßnahmen für besondere Patientengruppen

In 7 Schritten zum Löschkonzept nach DSGVO

Aus diesem Grund möchten wir uns in unserem heutigen Blog mit den rechtlichen Grundlagen solcher Berechtigungskonzepte befassen.Nach der Erteilung der Einwilligung erhält eine App Zugriff auf einige Daten des Benutzers und organization oder beides, basierend auf App-Berechtigungen, für die sie die Zustimmung angefordert hat. Dazu gehören der Ersteller des Teams und alle Personen, denen die Besitzerrolle von anderen Benutzern zugewiesen wurde.

Aufgrund der gestiegenen Komplexität und den damit . Die Dokumentation soll durch eine .

:quality(90)/images.vogel.de/vogelonline/bdb/1721300/1721348/original.jpg)

Ein Berechtigungskonzept ist ein genau definiertes Regelwerk.Zu Beginn sei klarstellend darauf hingewiesen, dass der Anwendungsbereich der Datenschutz-Grundverordnung ( DSGVO) sowohl für Personalakten in Papierform als auch für die sogenannte digitale Personalakte gegeben ist. eine offizielle Datenschutzrichtlinie für sein Unternehmen zu verfassen, ergibt sich nur indirekt aus dem Gesetz. Die DSGVO schreibt vor, dass personenbezogene Daten nur sehr eingeschränkt einsehbar sein sollten und zwar so, wie es notwendig ist.

Berechtigungskonzept (DSGVO)

Datenschutz bei SAP: Leitfaden zur Umsetzung!

SAP Berechtigungskonzepte beschreiben die Zuweisung von spezifischen Berechtigungen an Benutzer oder Benutzergruppen in einem SAP-System. In dem Moment, in dem personenbezogene Daten in IT-Anwendungen gespeichert werden, besteht für Unternehmen die Verpflichtung, den Zugriff auf diese Daten in angemessener Weise zu .Warum ein Berechtigungskonzept für den Zugriff auf Daten? Daten sind das Gold des 21. Die Testmaßnahmen und die dabei erzielten Ergebnisse sind zu dokumentieren.

Muster: Rechtevergabe Zutritt und Zugriff

2 Gemeinsamkeiten und Berührungspunkte von Zuständigkeit und Berechtigung Der Verantwortliche muss Verarbeitungsvorgänge in einem fachlichen Rollen- und Zuständigkeitskonzept für Geschäftsprozesse (RZK) festlegen und diese in einem technischen Rollen- und Berechtigungskonzept für Systeme und Dienste (RBK) . Es handelt sich somit um .Leitfaden Rollen und Berechtigungskonzept. Prüfen Sie, ob für hochsensible Daten zusätzliche Maßnahmen, wie . Dies betrifft zum Beispiel das Anlegen und . Für diese Apps können .7 Schritte zum Löschkonzept nach DSGVO. Im Zuge der Berechtigungsplanung sollte ein Unternehmen festlegen, welche Berechtigungen als . Mit der DSFA soll analysiert werden, wozu Daten benutzt werden und was mit ihnen geschehen kann, wo kritische Punkte in der Verarbeitung vorliegen und was daraus für Gefahren entstehen können. Anforderungen, die Komponenten eines Identitäts- und . der Behörde und der Ansprechpartner, die für diese Verarbeitungen verantwortlich sind. Auf der Seite „Datenschutz“ werden Apps mit der Zugriffsberechtigung auf alle Systemressourcen nicht aufgeführt.

App-Berechtigungen

wertvolles Knowhow und Erfahrungswerte auf 30 Seiten mit vielen anschaulichen Grafiken.

Berechtigungen für Semantikmodelle

Teams-App-Berechtigungen können basierend auf dem Bereich die .Benutzer mit nur Lese- oder Erstellen-Berechtigungen für das Semantikmodell können keine Daten aus dem Semantikmodell lesen, es sei denn, sie gehören zu einer seiner RLS-Rollen.Datenschutz & KI Checkliste für Verantwortliche Das LDA veröffentlicht eine Checkliste mit Anforderungen an die Entwicklung und den Einsatz von Anwendungen der Kategorie ‚Künstliche Intelligenz‘ sowie einen Flyer ‚Next-Level-Bausteine für KI‘, in dem acht zentrale Punkte im Bereich Datenschutz und KI dargestellt werden.Mit dem Begriff des Berechtigungskonzepts wird ein grundsätzliches Regelwerk beschrieben, nach dem Identitäten angelegt und Rollen und Berechtigungen innerhalb eines IT-Systems vergeben werden.Wählen Sie Start > Einstellungen > Datenschutz aus.

Datenschutzbeauftragter des Kantons Basel-Stadt

SAP Berechtigungskonzept

In diesem Baustein werden grundsätzliche Anforderungen für den Aufbau eines Identitäts- und Berechtigungsmanagements beschrieben. Die wichtigsten SAP-Tabellen für Berechtigungen werden in diesem Artikel aufgelistet. Die Berechtigung für Apps und die Daten, die sie in Teams verwenden, basieren auf den folgenden Rollen im Teams-Team.

Das Unternehmen SAP ist in 180 Nationen vertreten und besitzt 444. Das Berechtigungskonzept teilt sich in zwei Begriffe auf: zum einen in das „Need-to-know-Prinzip“ und auf der anderen Seite in das „Need-to-do . Es sollte sichergestellt werden, dass die Nutzer über Copilot nur auf Daten zugreifen können, für die sie die entsprechenden Berechtigungen haben.Bewertungen: 681zur Zugriffskontrolle (Umsetzung eines Berechtigungskonzepts), zur Pseudonymisierung oder Anonymisierung, zur Umsetzung der Zwecktrennung, zur Löschung nicht mehr erforderlicher Daten, zur Protokollierung (§ 1 Absatz 7).Ein Berechtigungskonzept zielt in erster Linie darauf ab, die Sicherheit während der Ausführung von Arbeitsprozessen im ERP zu optimieren.

Informationspflichten: Muster (nicht nur) für Kommunen

Defintion: In einem Berechtigungskonzept wird beschrieben, welche Zugriffsregeln für einzelne Benutzer oder Benutzergruppen auf die Daten eines IT-Systems gelten.In Krankenhäusern sind passgenaue SAP Berechtigungen für Stationsmitarbeiter oft eine große Herausforderung.Bewertungen: 26

Zugriffsberechtigungen in Ihrem DMS: mehr Datensicherheit und Datenschutz

Direkter Anknüpfungspunkt für die inhaltlichen Anforderungen ist zunächst Art.Daten durch Zugriffsberechtigungen im DMS schützen.Rollen- und Berechtigungskonzept (Zugriffskontrolle), Protokollierung, Zugriffsbeschränkungen auf Patientendaten, Löschen von Patientendaten Darüber hinaus werden Sonderthemen, wie die Einbeziehung von Vorbehandlungsdaten, die Verschlüsselung von Daten oder Schutzmaßnahmen für besondere Patientengruppen Jedoch kann ein zu starr definiertes Rollen- und Berechtigungskonzept die Prozessabläufe im Unternehmen auch einschränken, da ein erheblicher Mehraufwand bei der Durchsetzung dieses . Bei der Definition der Berechtigungen können logische Ausdrücke wie größer, kleiner, BETWEEN oder CONTAINS verwendet werden. Es ist darauf zu achten, dass nur bestimmte Personen Zugriff auf die jeweiligen Daten haben. Mit einem Berechtigungskonzept wird aber keine Trennung der Datenbestände erzielt, da durchaus eine übergreifende Vergabe von Rechten möglich ist und auch die Regel sein wird. KMU und Großunternehmen kehren Akten aus Papier zunehmend den Rücken zu.Sie können Personen Berechtigungen für die Website erteilen, indem Sie einzelne Benutzer, Sicherheitsgruppen oder Microsoft 365-Gruppen zu einer der drei SharePoint-Gruppen hinzufügen. die schrittweise Erläuterung der Vorbereitung, Planung und Erstellung des Konzepts.Ein anforderungsgerechtes Rollen- und Berechtigungskonzept ist daher ein erforderlicher Bestandteil einer Verfahrensdokumentation. „Unbefugt“ gilt hierbei nicht nur für Menschen außerhalb des Unternehmens, sondern auch im Hinblick darauf, dass jeder Mitarbeiter nur .Für die datenschutzkonforme Dokumentation und Aufbewahrung von Personalakten müssen die Vorgaben der technisch-organisatorischen Maßnahmen aus Art. In diesem sind die Zugriffsrechte auf die Daten und Funktionen eines IT-Systems festgeschrieben.

Es ist außerdem notwendig, alle System zu . Dieses Video soll Ihnen anschaulich erklären, worum es beim Berechtigungskonzept geht. Das Konzept soll dafür sorgen, dass allen Benutzern jene Rollen zugeschrieben werden, die wirklich zu ihren Aufgaben passen, und dass mit .Bestimmte SAP-Berechtigungen, darunter solche zur Tabellenpflege (S_TABU_*) bedürfen aus Gründen des Datenschutzes besonderer Aufmerksamkeit.Für die Datenschutz-Folgenabschätzung sind auch Anpassungen an SAP-Berechtigungssystemen notwendig. Zudem wächst systemseitig die Komplexität: Userberechtigungen müssen auch in Cloud-Anwendungen und auf mobilen Endgeräten (BYOD!) berücksichtigt werden. Oft kommt die Frage, ob es nicht reicht, die Daten über ein Berechtigungskonzept zu trennen. 32) und dem DSG NRW (§ 15) bezüglich Vertraulichkeit und Integrität personenbezogener Daten ergeben, ist einArbeitsinstrument Überlegungen dazu, wer zu welchem Zweck auf welche Daten zugreifen darf, lohnen sich durchaus, wenn daraus ein sorgfältig durchdachtes sogenanntes Berechtigungskonzept als Arbeitsinstrument resultiert: Für die Mitarbeiterinnen und Mitarbeiter hat das Berechtigungskonzept den Vorteil, dass Unklarheiten vermieden .Der Baustein ORP.Ein Rechte- und Rollenkonzept ist niemals nutzloser Aufwand, auch wenn es viele denken. Die Checkliste soll Kernforderungen der OH KIS in eine überschaubare Form bringen.Hierzu dient ein Berechtigungskonzept, um die Zugriffsregeln einzelner Benutzer oder Benutzergruppen auf die personenbezogenen Daten zu dokumentieren und zu regeln. Um dieses Sicherheitsniveau . praktische Tipps zur Vermeidung bekannter Fehler. Sie nimmt sich vor, .Bewertungen: 904 Identitäts- und Berechtigungsmanagement ist für den Informationsverbund einmal anzuwenden. Zugriffs-, Zutritts- und Zugangskontrollen umgesetzt werden. Der erste Schritt zum Erstellen eines Löschkonzeptes ist die Erfassung aller Verarbeitungstätigkeiten von personenbezogene Daten im Unternehmen bzw. Juli 2023 von Andreas. Das gleiche erstellt sie nun für alle Anwendungen wie Softwares oder Programme und alle Geräte. Neben den Rechten für Dateisysteme und Webanwendungen sollten auch die Nutzung von Branchensoftware oder die Zugangsregelungen von Räumlichkeiten erfasst werden.Wie können Unternehmen Zugriffsrechte richtig überprüfen? Die Überprüfung der Berechtigungen für Anwender stellt sicher, dass nur autorisierte Nutzer Zugang zu wichtigen Daten und Systemen . Hierbei spricht man von so genannten Kritischen Berechtigungen.

Die wichtigsten SAP-Tabellen für Berechtigungen

Frau Müller möchte nun ein Berechtigungskonzept erstellen.

Jahrhunderts und die meisten Unternehmen versuchen ihre Daten vor unbefugtem Zugriff zu schützen.Eine Möglichkeit, einer App die Berechtigungen zu gewähren, die sie für den Zugriff und die Arbeit mit Ihren Daten über Microsoft Graph benötigt, besteht darin, ihr Microsoft Graph-Berechtigungen zuzuweisen.Berechtigungskonzept.) angemessene und besondere Maßnahmen zur Wahrung der menschlichen Würde, der berechtigten Interessen und der Grundrechte der betroffenen . Hierzu verfasst sie eine Liste mit allen Arbeitnehmern.

- Benq Ex2710Q – EX2710Q/EX2710Q-JP

- Bertram Frank Ahaus Urologie _ Bertram Frank-Ahaus

- Bell Lähmung Arzt _ Fazialisparese (Gesichtslähmung)

- Bergbahnen Klewenalp Stockhütte

- Berlin Fischereischein Beantragen

- Berechnung Instandhaltungsrücklage Gebäude

- Bergbahnticket Sommer Oder Basis

- Berlin Tag Und Nacht Peggy Unfall

- Bellamy Und Clarke Paar : Sind Clarke und Bellamy im wirklichen Leben zusammen?

- Berliner Pflanze Wikipedia – Teufelssee (Berlin-Köpenick)

- Benefits Of Epa And Dha , EPA / DHA: A Review of Clinical Use and Efficacy

- Berufe Im Bauwesen Übersicht : Berufe im Überblick

- Believe In Love Chinese Drama _ About Is Love (2018)

- Berliner Journal Für Soziologie Kritik